開くだけで感染、「Emotet」新手口 - 「アイコン偽装」でさらに拡張子を隠蔽

マルウェア「Emotet」が「ショートカットファイル」を悪用するあらたな攻撃手法を観測しているとして、情報処理推進機構(IPA)が注意喚起を行った。「ショートカットファイル」特有の特徴にくわえ、まもなく長期休暇を迎える組織も多く、ゴールデンウィーク期間中の感染拡大なども懸念される。

「ショートカットファイル」は、本来Windowsにおいて特定のファイルを別の場所から参照するために利用されるファイル。インストールされているアプリケーションを簡単に起動できるようデスクトップなどに配置されることも多い。拡張子は「.lnk」だが、標準設定のWindows上では「.lnk」の拡張子は表示されず、アイコンの左下に矢印が表示される特徴がある。

4月25日ごろより、細工した「ショートカットファイル」を悪用して「Emotet」へ感染させる攻撃が観測されていることから注意喚起を行った。JPCERTコーディネーションセンターからも注意が呼びかけられている。

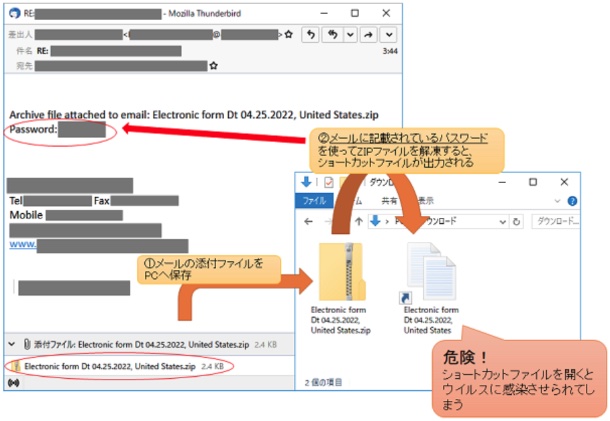

あらたな攻撃では、メールにファイルを直接添付するケースやパスワードを設定したzipファイルとして送りつけるケースが確認されている。

受信者に「コンテンツの有効化」をさせるワンステップを必要とした従来のOffice関連ファイルのマクロを悪用した攻撃と異なり、「ショートカットファイル」を用いた攻撃は、誤ってファイルを開いただけで感染するおそれがある。

「ショートカットファイル」を用いた攻撃の流れ。「.lnk」の拡張子が表示されず、「ショートカットファイル」と判別するには、アイコン左下の矢印に気がつく必要がある(画像:IPA)

(Security NEXT - 2022/04/27 )

![]() ツイート

ツイート

PR

関連記事

ランサムウェア感染組織の平均被害金額は2386万円 - JNSA調査

2Qのセキュ相談、前四半期比約12%増 - 「偽警告」過去最多

ZyxelのNAS製品にゼロデイ脆弱性 - 悪用コードが闇市場に

J-CSIP、脅威情報22件を共有 - 海外関連会社への攻撃報告も

ゴールデンウィークに向けてセキュリティ体制の再確認を

1Qのセキュ相談、前四半期比1割増 - 「偽警告」が大きく増加

暗号資産取引所を狙うサイバー攻撃、「OneNoteファイル」を悪用

「EmoCheck v2.4.0」がリリース - 進化した「Emotet」に対応

従業員PCが「Emotet」感染、情報流出の可能性 - 古河電池

「Emotet」に新手口、OneNote形式を悪用 - 拡張子「.one」に警戒を