「マルウェア除去ツールの配布」装うメールに注意 - 指示に従うとマルウェア感染

正規のACTIVEによる活動(図:ACTIVE)

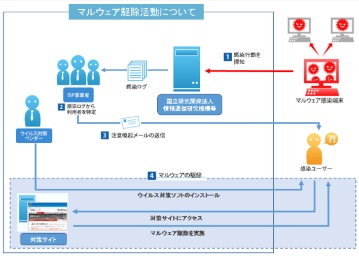

今回の攻撃は、総務省がISPやセキュリティベンダーと協力し、推進するマルウェア対策活動「ACTIVE (Advanced Cyber Threats response InitiatiVE)」に便乗したものと見られる。同活動には、ICT-ISACも参加している。

同事業では、ISPより感染端末利用者に向けて注意喚起のメールを送信。対策サイトのURLを紹介し、セキュリティ対策ソフトによる駆除を呼びかけている。

また「ACTIVE」の前身となった総務省と経済産業省が展開したサイバークリーンセンター(CCC)事業においても、マルウェア感染者に警告を発し、独自の駆除ツール「CCCクリーナー」を提供していた。

また今回のケース以外にも、「マルウェアに感染した」などと不安を煽るケースは少なくない。マルウェアに感染したなどと、ブラウザのポップアップ画面で表示する詐欺も発生している。

指定した電話番号へ電話をかけさせ、遠隔操作ツールをインストールさせたり、サポート料金などとして金銭を要求するもので、情報処理推進機構(IPA)への相談件数も増加傾向にある。

(Security NEXT - 2016/11/01 )

![]() ツイート

ツイート

PR

関連記事

フィッシング報告が減少、URLは9%増 - 4分の3超が独自ドメイン

フィッシングURLは約3割減 - ブランドの悪用被害が増加

ドメイン名紛争テーマにシンポジウム - 紛争事例や対処法と今後の課題

先週注目された記事(2025年11月23日〜2025年11月29日)

「不正ログイン」相談が約1.5倍 - 「偽警告」は関係者逮捕で減少するも限定的

3Qの脆弱性届出は160件 - ソフトウェア製品が倍増

9月のフィッシング、報告が22万件超 - 悪用ブランド過去最多

フィッシング報告約19万件 - URLは前月比1割減

フィッシングURLが前月比4割増、報告20万件超 - 証券関係が再増加

楽天モバイルに行政指導 - 不正ログインで「通信の秘密」漏洩