ルータのDNS改ざん攻撃、狙いはアジア圏? - 誘導元は韓国が最多

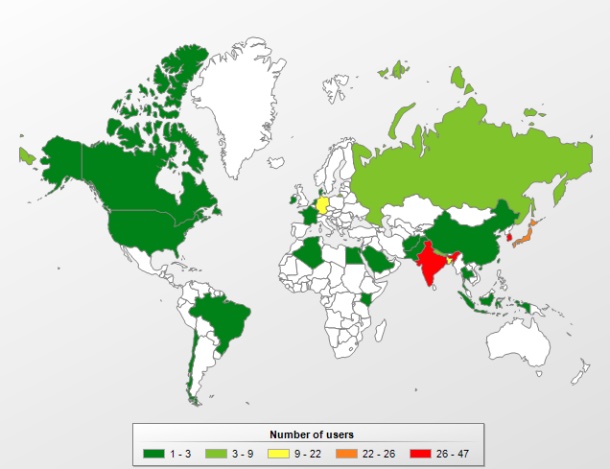

ルータのDNS設定が勝手に書き換えられ、不正なAndroidアプリを配布するサイトへ誘導される攻撃が発生している問題で、アジア圏を中心に攻撃が展開されていることがわかった。

カスペルスキーによれば、今回の攻撃で配布されたアプリは、同社クラウド基盤において、1月30日から3月30日までの2カ月間に170ユーザー、あわせて8477件の検知があったという。検知数は韓国が最多。インド、日本とアジア圏が続いた。

問題のアプリには、アカウント情報を入力させて詐取するだけでなく、韓国の銀行や、オンラインゲームアプリなど、デバイス内にインストールされているアプリを確認するコードも存在。同社では実際に悪用されていたか解析を進めている。アプリに関しては、正規アプリがリパックされたものとの情報もある。

またルータを改ざんする手法はわかっていないが、誘導先のダウンロードサイトでは、ユーザー環境にあわせて日本語のほか、韓国語、中国語繁体字、中国語簡体字、英語の5言語を判定する機能を備えていたが、対応は4カ国語のみだった。

アプリ検出国のヒートマップ(画像:カスペルスキー)

(Security NEXT - 2018/03/30 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

外部サーバで一時運用した「サブドメイン」の乗っ取りに注意

新シリーズ「FortiGate 200G」を発表 - フォーティネット

攻撃準備段階のフィッシングサイトを検出するサービス

県内自治体で利用するセキュリティクラウドにDDoS攻撃 - 三重県

主要ベンダー製品と連携するXDRを7月に提供 - Cisco

家庭用ルータ、身に覚えのない設定がないか定期チェックを

EGセキュア、クラウド型WAFサービスを提供 - CMS向け設定や国別フィルタも

サービス終了した「Visionalist」のタグ、約800サイトに残存 - 一時水飲み場攻撃と同じスクリプトも配信

クラウド処理を活用、「PAN-OS 10.2 Nebula」をリリース - パロアルト

広島県にDDoS攻撃 - 県や市町のウェブ閲覧や防災メール配信に影響