DNS改ざん誘導先アプリは正規版のリパック - 26日以降に150件以上のアクセス

ルータのDNS設定を書き換え、不正なスマートフォンアプリの配布サイトに誘導する攻撃が確認されているが、ダウンロードさせる不正アプリに正規アプリを改造した「リパックアプリ」が含まれていることが明らかになった。

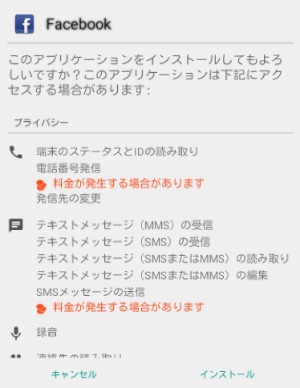

リパックアプリがインストール時に要求する権限(画像:トレンドマイクロ)

トレンドマイクロが分析結果を明らかにしたもの。

3月29日の時点でダウンロード先のサイトにはアクセスできない状態だが、同社クラウド基盤による統計より、3月26日以降、配布サイトへ少なく150件以上のアクセスが行われていたことが判明しているという。

同社が問題の「APKファイル」を確認したところ、Facebookが正規に提供するアプリ「Facebook 拡張ツールバッグ」のファイル「com.facebook.katana」に攻撃者が不正なコードを追加し、「リパック」したアプリであることが判明。

同不正アプリは、インストール後に起動するとデバイス管理者の権限を要求、Googleのアカウント情報をだまし取ることから、同社では情報窃取型マルウエア「AndroidOS_SmsSpy」として対処した。

(Security NEXT - 2018/03/29 )

![]() ツイート

ツイート

PR

関連記事

外部サーバで一時運用した「サブドメイン」の乗っ取りに注意

新シリーズ「FortiGate 200G」を発表 - フォーティネット

攻撃準備段階のフィッシングサイトを検出するサービス

県内自治体で利用するセキュリティクラウドにDDoS攻撃 - 三重県

主要ベンダー製品と連携するXDRを7月に提供 - Cisco

家庭用ルータ、身に覚えのない設定がないか定期チェックを

EGセキュア、クラウド型WAFサービスを提供 - CMS向け設定や国別フィルタも

サービス終了した「Visionalist」のタグ、約800サイトに残存 - 一時水飲み場攻撃と同じスクリプトも配信

クラウド処理を活用、「PAN-OS 10.2 Nebula」をリリース - パロアルト

広島県にDDoS攻撃 - 県や市町のウェブ閲覧や防災メール配信に影響