「Emotet」感染、2月第1週より急速に拡大 - ピーク時に迫る勢い

JPCERTコーディネーションセンターは、マルウェア「Emotet」の感染が再び急拡大しているとして注意喚起を行った。一見知人からのメールに見えても、信頼できると確信できない添付ファイルやリンクを開かないよう呼びかけている。

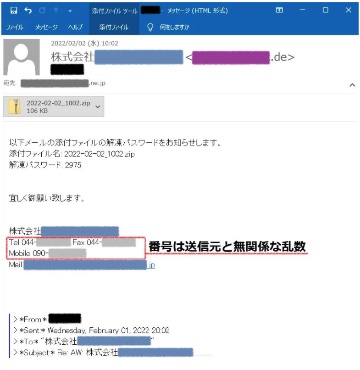

「Emotet」を感染させるメール例(画像:JPCERT/CC)

「Emotet」は、ソーシャルエンジニアリングを用いて感染を広げるマルウェア。窃取した情報をもとに関係者になりすましたメールを送信することで、メール受信者を騙して添付ファイルを開かせ、さらに感染を拡大させる。

複数の法執行機関による「Ladybird(テントウムシ)作戦」により2021年1月にインフラなどが差し押さえられ、一時は活動を停止したように見えたが、同年11月より活動を再開した。

感染に関する相談が寄せらているJPCERTコーディネーションセンターによれば、特に2月第1週より「Emotet」の感染が急速に拡大。メール送信に悪用された「jpドメイン」を含むメールアドレスの件数は、以前流行が見られた2020年中盤に迫る勢いだという。

活動再開後の「Emotet」は、マクロを含む「Excelファイル」「Wordファイル」を悪用。メールの添付ファイルとして送りつけ、パスワードを設定した「Zipファイル」としてこれらファイルを展開することもある。

(Security NEXT - 2022/02/10 )

![]() ツイート

ツイート

PR

関連記事

ランサムウェア感染組織の平均被害金額は2386万円 - JNSA調査

2Qのセキュ相談、前四半期比約12%増 - 「偽警告」過去最多

ZyxelのNAS製品にゼロデイ脆弱性 - 悪用コードが闇市場に

J-CSIP、脅威情報22件を共有 - 海外関連会社への攻撃報告も

ゴールデンウィークに向けてセキュリティ体制の再確認を

1Qのセキュ相談、前四半期比1割増 - 「偽警告」が大きく増加

暗号資産取引所を狙うサイバー攻撃、「OneNoteファイル」を悪用

「EmoCheck v2.4.0」がリリース - 進化した「Emotet」に対応

従業員PCが「Emotet」感染、情報流出の可能性 - 古河電池

「Emotet」に新手口、OneNote形式を悪用 - 拡張子「.one」に警戒を