不正DNSへ変更する「GhostDNS」、10万台以上が被害 - 70種類以上のルータが対象

さらに中心的なモジュールとも言える「PyPhp DNSChanger」は、「Python」と「PHP」を用いて開発されており、69種類のスクリプトを備え、47種類のルータに対して攻撃が可能だった。

同モジュールの多くはGoogleクラウドに配置されており、100台以上のサーバ上で稼働が確認されたという。ウェブAPIを通じて攻撃者は外部より操作でき、ルータの認証ページに対するブルートフォース攻撃にくわえ、脆弱性を利用して認証を回避しようとしていた。

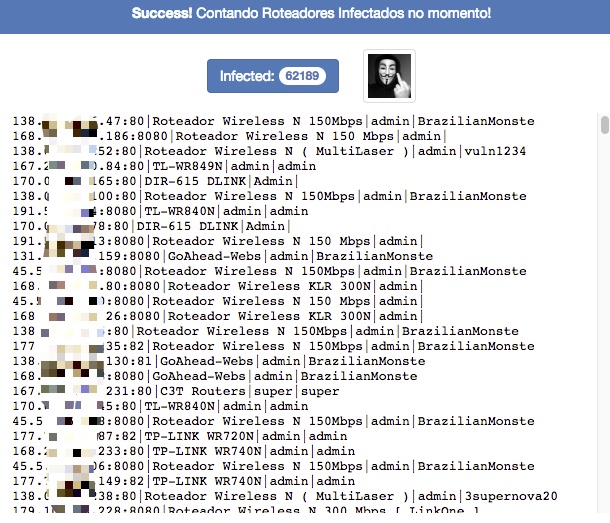

「Masscan」によるポートスキャンにくわえ、「Shodan」のAPIサービスを悪用して、稼働しているルータのIPアドレスを収集して攻撃を展開。感染させた端末を確認するためのインタフェースも用意されていた。

利用するShodan APIキーは、正規の研究プロジェクトがGitHub上で利用していたものと同一であり、攻撃者が盗み出した可能性があるとQihoo 360は指摘している。

「PyPhp DNSChanger」に用意されたインタフェース(画像:Qihoo 360)

(Security NEXT - 2018/10/03 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

外部サーバで一時運用した「サブドメイン」の乗っ取りに注意

新シリーズ「FortiGate 200G」を発表 - フォーティネット

攻撃準備段階のフィッシングサイトを検出するサービス

県内自治体で利用するセキュリティクラウドにDDoS攻撃 - 三重県

主要ベンダー製品と連携するXDRを7月に提供 - Cisco

家庭用ルータ、身に覚えのない設定がないか定期チェックを

EGセキュア、クラウド型WAFサービスを提供 - CMS向け設定や国別フィルタも

サービス終了した「Visionalist」のタグ、約800サイトに残存 - 一時水飲み場攻撃と同じスクリプトも配信

クラウド処理を活用、「PAN-OS 10.2 Nebula」をリリース - パロアルト

広島県にDDoS攻撃 - 県や市町のウェブ閲覧や防災メール配信に影響