産総研への不正アクセス、職員ID約8000件でPW試行 - 平日夕方から深夜に活動

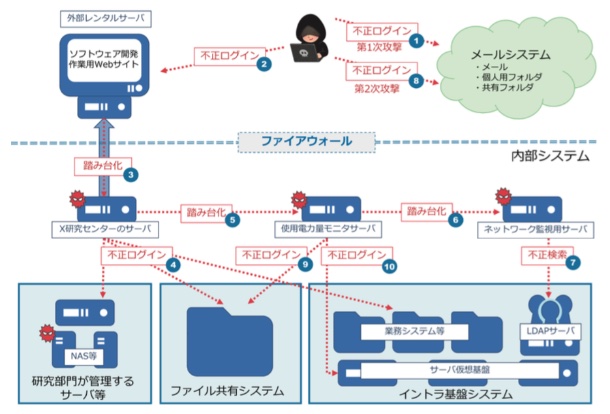

具体的に見ると、メールシステムに対する攻撃は2段階で実施されている。

10月27日から年末にかけて行われた攻撃では、パスワードを調査。当初攻撃者はIDとパスワードを調べていたが、攻撃者が何らかの方法で全アカウントのID約8000件を入手。11月からはこれらIDを用いてパスワードの試行が行われた。さらに1月23日以降は、職員が認証に用いるLADAPサーバに対して検索を行っていた。

また内部システムに対しては、外部のレンタルサーバ上に設置していた研究に用いるソフトウェア開発作業用のウェブサイト経由で内部システムにあった仮想マシンである内部研究用サーバのOSを遠隔操作し、マルウェアへ感染させて踏み台として悪用。

踏み台となったサーバより管理用ネットワーク内のサーバに接続し、同サーバ経由でイントラネットの基板システムにおける職員のアカウント情報を窃取していたという。

不正アクセスの詳細な流れ(画像:産総研)

(Security NEXT - 2018/07/23 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

ECサイト管理画面に不正アクセス、一部顧客情報が流出 - NSバイオジャパン

「SESマッチングサービス」のメルアカに不正アクセス - アデコ

JALシステム障害、原因はデータ誤消去 - 発覚おそれログ改ざん

米国拠点でメルアカに不正アクセス - アダルトグッズメーカー

ホテル予約者にフィッシング攻撃、情報流出の可能性 - グリーンズ

国立医薬品食品衛生研究所でフィッシング被害 - さらなる攻撃の踏み台に

顧客に予約確認装うフィッシングメッセージ届く - 新横浜グレイスホテル

米子会社にサイバー攻撃、情報流出の可能性 - サカタのタネ

クラウドに不正アクセス、個人情報流出の可能性 - マイナビ

引越し見積もりシステムで個人情報流出の可能性 - アットホーム