セキュリティ侵害発覚まで平均520日 - 狙いは役員の「メール」

セキュリティ侵害を受けた原因は、メールによる標的型攻撃やドライブバイダウンロード億撃のほか、工業用の無線LAN、ソーシャルエンジニアリングなど多様化や巧妙化が進んでいる。

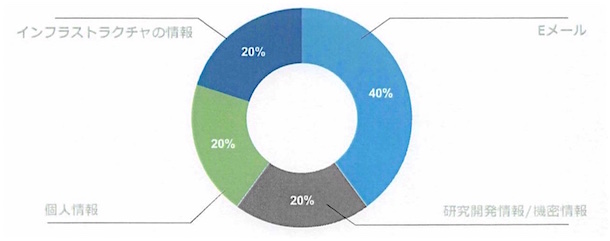

攻撃者の狙いを見ると、メールが40%と突出。研究開発資料や機密情報の20%や、個人情報の20%を大きく上回った。

これについて同氏は、「特許情報や設計図を盗んだだけでは同じ製品を作ることができない。関連情報を抜き取るために役員の情報が抜き取られている」と語り、「組織全体の情報を窃取するためには、メールが非常に重要な情報。取締役会のメンバーなどが狙われている」と攻撃の傾向について分析している。

攻撃者の狙い(グラフ:ファイア・アイ)

(Security NEXT - 2016/09/29 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

クレカ不正利用、前四半期比2割増 - 200億円迫る勢い

先週注目された記事(2025年5月4日〜2025年5月10日)

中小企業4社に1社でインシデント被害 - 約7割で「取引先に影響」

米当局、1月は14件の脆弱性悪用について注意喚起

3カ月連続で300件以上のDDoS攻撃を観測 - IIJ

前月同様300件超のDDoS攻撃を観測 - IIJレポート

6月のDDoS攻撃観測数、前月の1.4倍に - IIJレポート

5月のDDoS攻撃観測件数、前月から18.4%増 - IIJ報告

4月のDDoS攻撃、54Gbps超の攻撃を観測 - IIJレポート

3月のDDoS攻撃件数、前月から2割減 - IIJレポート