「Petya」亜種、複数ベンダーがメールによる拡散を確認 - 会計ソフトの更新機能も標的に

ランサムウェア「Petya」の亜種が、欧州を中心に拡大している問題で、メールを利用した感染活動を複数のベンダーが確認している。

同マルウェアは、「Petya」「Petrwrap」「Nyetya」「GoldenEye」といった名称で呼ばれるランサムウェア。日本マイクロソフトの月例セキュリティ更新「MS17-010」で修正された脆弱性を悪用したり、「PsExec」や「WMIC」といったツールを利用してネットワーク経由で感染を拡大するワームの側面を持つ。

同様の脆弱性を持つ「WannaCrypt」は、初期の感染経路がいまだ明らかになっておらず、同ランサムウェアの初期感染経路にも注目が集まるが、初期の感染経路について「未確認」とするベンダーがいる一方、複数のベンダーがメール経由の拡散を確認している。

Cylanceでは、「Word」のドキュメントや「Excel」のスプレッドシートを利用した感染活動を確認したという。同社が確認した添付ファイルやドロップされるファイルは、いずれもファイル名は「perfc.dat」でファイルサイズは353.9キロバイトだった。

またJuniper Networksは、メールにより拡散されたドキュメントファイルで、脆弱性「CVE-2017-0199」を悪用していたと指摘。「20062017.doc」という名称の添付ファイルを確認しており、実行すると実体は「HTAファイル」である「myguy.xls」へ接続を試み、実行ファイルがダウンロードされるしくみだった。

「CVE-2017-0199」は、OfficeやWordPadにおいてリモートよりコードを実行される脆弱性。マイクロソフトでは4月のセキュリティ更新で脆弱性に対応した。リリース当時、すでにゼロデイ攻撃へ悪用されていたが、最近は「DreamBot」の拡散にも悪用されている。

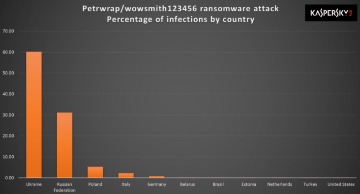

カスペルスキーが把握している感染状況。ウクライナが最多でロシアが続く(グラフ:カスペルスキー)

一方Kaspersky Labは、今回の攻撃において、おもにウクライナで使用されている会計ソフト「M.E.Doc」の更新機能が感染活動に悪用されたと説明。

同社の調査においても、特にウクライナにおける感染が目立っている。次いでロシアが多く、ポーランド、イタリア、ドイツが続いている。

(Security NEXT - 2017/06/28 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

先週注目された記事(2026年2月1日〜2026年2月7日)

ランサムで情報流出の可能性、廃棄物処理などは通常稼働 - レナタス子会社

「React Native CLI」や「SmarterMail」の脆弱性悪用に警戒を - ランサムでも

海外子会社でランサム被害、ファイル暗号化 - アルバック

サーバでランサムウェア被害を確認、影響など調査 - 穴吹興産

海外法人が昨年末にランサム被害、年明け後判明 - 新光商事

「セキュリティ10大脅威2026」発表 - 多岐にわたる脅威「AIリスク」が初選出

サイトで障害、ランサム攻撃の可能性 - 学校図書館図書整備協会

ランサム被害で情報流出を確認、生産や納期に影響なし - トンボ飲料

ランサム被害で脅迫文、オンライン会議への誘導も - 不動産管理会社