正規署名で検知回避する「SigLoader」 - VPN経由の標的型攻撃で悪用

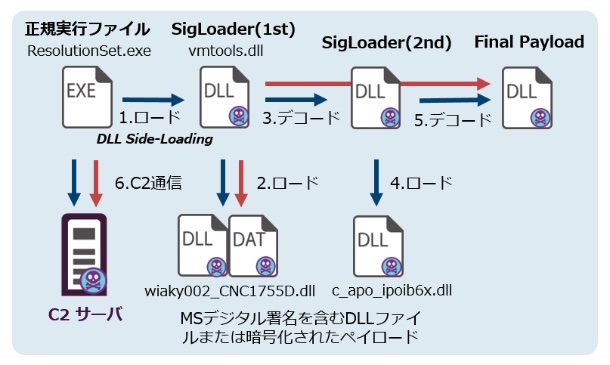

攻撃の流れを見ると、VMwareの正規実行ファイルを起動すると「DLLサイドローディング」により、「SigLoader」である「vmtools.dll」がロードされ、さらに悪意ある「wiaky002_CNC1755D.dll」を読み込む。

「wiaky002_CNC1755D.dll」には「Windows 10」で利用される「pkeyhelper.dll」のファイルメタ情報やPDBファイル情報が含まれ、同ファイルが改ざんされたものと見られる。ただし、今回のケースについては、コード署名の有効期限が2019年7月27日に失効していた。

また「wiaky002_CNC1755D.dll」の起動後に生成される「c_apo_ipoib6x.dll」についても「Windows 10」で利用される「wintrust.dll」を改ざんして作成されたものと見られ、正規のコード署名が含まれる。

攻撃における最終的なペイロードとしては、外部のコマンド&コントロールサーバと通信し、データを受信して実行する機能を備える「DelfsCake」「GreetCake」など3種類が確認された。これらペイロードがどのようなマルウェアを取得し、実行するかはわかっていない。分析を行ったラックでは情報収集を目的とした諜報活動の一環ではないかと見ている。

「SigLoader」による攻撃の流れ(図:ラック)

(Security NEXT - 2020/12/03 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

インシデント件数が1.3倍に - 「フィッシング」の増加目立つ

ハラスメント対策情報サイトが改ざん、個人情報流出は否定 - 厚労省

「偽警告」相談が2割増 - 「フィッシング」関連は1.5倍に

顧客にフィッシングメール、予約システム侵害か - HOTEL CYCLE

米当局、「Zimbra」「Versa Concerto」など脆弱性5件の悪用に注意喚起

米当局、「Gogs」の脆弱性悪用に注意喚起 - 修正コードが公開

講師がサポート詐欺被害、個人情報含む私物PCが遠隔操作 - 群馬県

まもなく年末年始、長期休暇前にセキュリティ総点検を

CiscoやSonicWallのゼロデイ脆弱性悪用に注意喚起 - 米CISA

Ciscoのメールセキュリティ製品にゼロデイ攻撃 - 構成や侵害状況の確認を