「Flash Player」の偽更新プログラムに注意 - 正規更新で攻撃を隠ぺい

問題の不正プログラムは、「AdobeFlashPlayer」との文字列と英数字を組み合わせたファイル名で、正規プログラムを偽装。

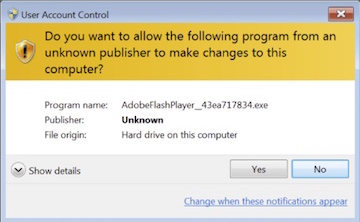

偽インストーラーを起動した際の警告画面(画像:Palo Alto Networks)

コード署名がなく、Windows上で起動すると「不明な発行元」として警告画面が表示され、ユーザーに実行許可が求められる。

誤って実行を許可してしまうと、不正なプログラムをインストールすると同時に「Adobe Flash Player」の正規インストーラーを起動。

インストーラーによるダウンロード表示や、アップデートのオプション選択といったダイアログ画面が表示され、実際にアップデートを行うことが可能だった。

インストーラーを利用したにもかかわらずアップデートが行われない従来の攻撃と異なり、今回のケースではアップデートの挙動が確認でき、正規の最新プログラムをシステム上で確認でき、攻撃を受けたことへ気が付かない可能性もある。

こうした攻撃手法は、他ソフトのインストーラーなどへも応用されるおそれもある。更新プログラムも含め、ソフトウェアを入手する際は信頼できるウェブサイトへアクセスしているか、あらためて注意が必要だ。

(Security NEXT - 2018/10/31 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

「VPN脆弱性」以外の侵入経路もお忘れなく - 水飲み場攻撃など健在

米当局、9月に脆弱性26件を悪用リストへ登録 - 直近2年で最多

先週注目された記事(2024年9月15日〜2024年9月21日)

「Windows」や「WebLogic」など脆弱性5件の悪用に注意

米当局、「Adobe Flash Player」脆弱性を悪用リストに追加 - 使用中止求める

2Qのインシデント件数、前四半期比6%減 - 「スキャン」半減

さよなら「Adobe Flash Player」 - 2020年末でサポート終了

MS、月例パッチで脆弱性87件を修正 - 6件が公開済み

「Adobe Flash Player」に深刻な脆弱性 - アップデートが公開

MS、6月のセキュリティ更新を公開 - 脆弱性129件に対応