複数ネットワーク機器に感染する「VPNFilter」が判明 - 少なくとも54カ国50万台に感染か

感染機器から情報を収集したり、破壊する機能を備えており、少なくとも2016年以降には活動していたと見られる。ただし、攻撃者が「VPNFilter」を具体的にどのように悪用しているかはわかっていない。

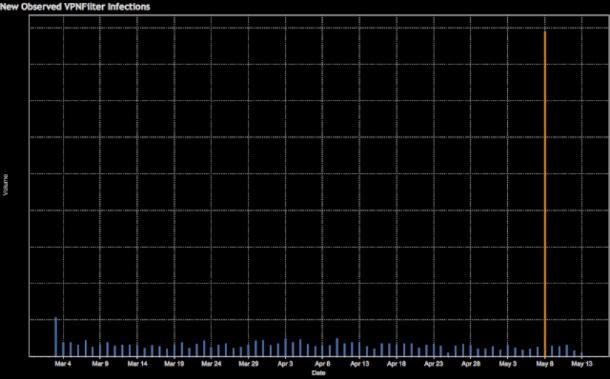

特徴のひとつとしては、ウクライナを狙ったマルウェア「BlackEnergy」と共通のコードを持っていた。さらに5月8日に感染活動の急激な増加が確認されたが、被害の多くはウクライナに集中していたという。

また複数のステージで構成されている点も特徴となっており、同マルウェアでは「ステージ1」から「ステージ3」まで確認されている。

「ステージ1」では、「Busybox」など「Linux」ベースのファームウェアが動作するネットワーク機器に感染。一定期間ごとに実行する「crontab」に自身を追加することで感染を持続しつつ、「ステージ2」を感染させる。

「ステージ2」そのものは、持続的に感染し続ける機能を備えていないが、ファイルやデバイス情報などの収集、システムの破壊など、コマンド&コントロール(C&C)サーバよりコマンドを取得し、実行する機能を備えていた。

「VPNFilter」の感染動向。5月8日に急激な増加が観測されたという(図:Cisco)

(Security NEXT - 2018/05/24 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

仮想環境を狙うマルウェア「BRICKSTORM」 - 中国政府系攻撃者が悪用

Samsung製端末、ゼロデイ攻撃の標的に - 商用レベルスパイウェアを悪用か

韓国関連グループの標的型攻撃が継続 - GitHub悪用でマルウェア展開

「Ivanti EPMM」狙う脆弱性連鎖攻撃、米当局がマルウェアを解析

中国支援の攻撃グループ、世界規模で通信など重要インフラを攻撃

DBD攻撃で拡大、ランサムウェア「Interlock」に警戒を

中国系グループ、「Junos OS」を侵害か - 監視手薄な部分を標的

侵入後に即攻撃するランサムウェア「Ghost」に注意 - 70カ国以上で被害

Ivanti脆弱性、国内でも12月下旬より悪用 - マルウェアにパッチ機能

中国関与が疑われる「MirrorFace」の攻撃に注意喚起 - 警察庁