ボットネット「Avalanche」の国内感染端末が約3分の2に - 依然1万台以上が感染中

同作戦では5人の容疑者が逮捕され、ホスティングされていたサーバ221台を停止。80万件以上のドメインを押収した。これらドメインの通信を分析してマルウェアの感染端末を特定しており、ドイツのCERT-Bundより同センターへ寄せられた日本国内の感染端末情報をもとに、関連機関が感染被害者に対して注意喚起を行っている。

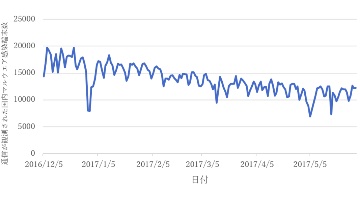

通信を行った感染端末数の推移(グラフ:JPCERT/CC)

同センターによれば、ボットネットへ通信を行った国内のマルウェア感染端末数は、2016年12月に1日あたり平均約1万7000件が観測されていたが、2017年5月31日時点で1日約1万1000件まで減少したという。

同ボットネットでは複数のマルウェアを利用しているが、2016年12月5日から2017年1月4日までの1カ月間に国内感染端末で検出されたマルウェアの比率は、「Carberp」「Vundo」としても知られる「Rovnix」が50%を占め、「KINS(13%)」が続いた。また「URLZone」や「Bebloh」といった別名を持つ「Shiotob」も1割ほどにのぼる。

ボットネット「Avalanche」で利用されたマルウェアは、今回のテイクダウン作戦によって無害化されたが、感染端末では無害化以前に情報が窃取されているおそれがある。

感染端末の管理者には、同センターを含む関連組織から注意喚起の連絡を実施。連絡を受けた場合は、最新の状態にしたセキュリティ対策ソフトによるスキャン、ウェブサービスのパスワードを変更するなど、対策を講じるよう求めている。

(Security NEXT - 2017/06/21 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

組織の「ネット玄関口」狙う攻撃に注意 - 可視化や脆弱性対策の徹底を

Samsung製デジタルサイネージの脆弱性狙う攻撃に注意

GeoVision製EOL機器に対する脆弱性攻撃が発生 - 米当局が注意喚起

IIJ、「Mirai亜種」解析ツールを無償公開 - C2や感染傾向を可視化

米政府、バックアップソフトやIPカメラの脆弱性悪用に注意喚起

初期パスワードの「Juniper SSR」でMirai感染 - 全バージョンに影響

「Mirai」と異なるボット、国内ベンダーのルータに感染拡大か

先週注目された記事(2024年5月5日〜2024年5月11日)

国内で「Mirai」とは異なるボットネットの動きが加速

新「NOTICE」がスタート、脆弱性ある機器も注意喚起対象に