標的型攻撃で狙われる「Active Directory」保護の対策資料 - 優先順位踏まえ具体的に解説

松田氏は、「このログさえ確認すれば、攻撃を発見できるといったものはない」としつつも、痕跡を効率的に検知する方法もあると説明。管理者権限でアクセスできる端末を絞り込むなど、検知しやすい環境作りも重要であるとし、今回の資料でこれらを解説したという。

また優先的に適用すべきセキュリティ更新プログラムや、端末に保存された認証情報の保護など、攻撃を抑止する対策のほか、「Golden Ticket」の無効化など、攻撃を検知した際の緊急対処に関する解説も盛り込まれている。

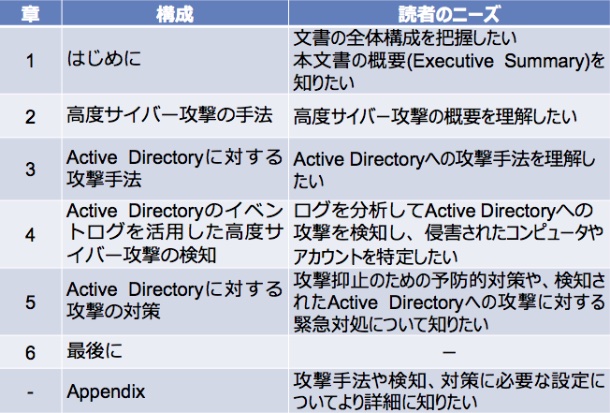

ログを活用したActive Directoryに対する攻撃の検知と対策の内容

お詫びと訂正:「Golden Ticket」および「Silver Ticket」に関する一部記載について一部修正しました。ご迷惑をおかけした読者、関係者のみなさまにお詫びし、訂正いたします。また発表者の訂正を受け、被害報告が増加した時期について修正いたしました。

(Security NEXT - 2017/03/14 )

![]() ツイート

ツイート

PR

関連記事

ZohoのAD管理支援ツールに脆弱性 - アップデートで修正

「Windows 10」サポート終了 - 重要度が高い更新は「ESU」で継続提供

Doxense製プリントサーバ管理ソフト「Watchdoc」に深刻な脆弱性

「Citrix Bleed 2」への懸念広がる - 提供元は「悪用未確認」強調

「Netwrix Directory Manager」に深刻な脆弱性 - 早急に対応を

2月のMS月例パッチがリリース - ゼロデイ含む複数脆弱性を解消

Splunkが提供する「SOAR」や「AD」の連携ソフトに脆弱性

2025年最初のMS月例パッチ - ゼロデイ脆弱性など158件を修正

中国関与が疑われる「MirrorFace」の攻撃に注意喚起 - 警察庁

Windows向けソフトウェアデプロイツールに資格情報窃取のおそれ