ゼロデイ攻撃で対策費用が倍増 - 対応遅れもコスト増加の原因に

ゼロデイ攻撃や、標的型攻撃を受けた場合、大企業では通常と比べて倍以上のコストが生じることがわかった。またインシデントの発見に1週間を費やした場合も、直後に発見した場合と比較し、コスト増加が見込まれるという。

Kaspersky Labが、日本を含む世界25カ国において企業へ勤務する4000人を対象にアンケート調査を実施し、結果を取りまとめたもの。日本からは中小企業と大企業に勤務する219人が回答した。

同社によれば、過去1年にマルウェアによる生産性の低下を38%が経験。従業員による不適切なITリソースの使用が36%で続いた。標的型攻撃によるデータの損失や流出についても、回答者の21%が経験したと回答している。

また回答者が経験したインシデントのうち43%で、データ侵害やデータ損失、データ流出が発生。セキュリティ侵害が及ぼす経済的な影響について、従業員規模が50人から999人までの中小企業の回答者の平均が8万6500ドル、1000人以上の大企業では86万1000ドルとなった。

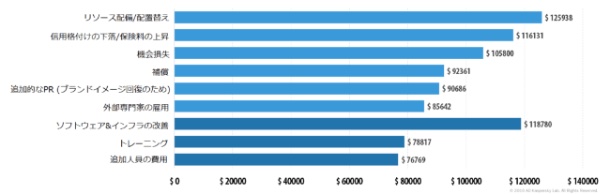

内容を見ると、中小企業と大企業ともに「リソース配備、配置替え」の負担がもっとも大きい。中小企業ではこれに機会損失、専門家の雇用が続く。一方大企業では、ソフトウェアやインフラの改善、格付けの下落や保険料の上昇が次いで多い。さらに機会損失、補償が続く。

大企業における経済的影響(グラフ:カスペルスキー)

また修正パッチが公開されていない「ゼロデイ脆弱性」への対応コストを見ると、中小企業で14万9000ドル、大企業で200万ドル。標的型攻撃の場合は、中小企業で14万3000ドル、大企業で170万ドルとなるなど、攻撃によってコストが膨れあがる場合があるという。

インシデントの発見に要した時間と復旧コストの関係を見ると、中小企業では、データ侵害を1日以内に検知した場合に比べ、1週間経過した場合は、中小企業の場合44%、大企業では27%増加する傾向が見られた。

(Security NEXT - 2016/09/21 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

インシデント件数が1.3倍に - 「フィッシング」の増加目立つ

インシデントが2割強の増加 - 「EC-CUBE」改ざん被害も複数報告

インシデントが前四半期比37.3%増 - サイト改ざんが約2.4倍

国内インシデント、前四半期比9.4%増 - サイト改ざんが1.8倍

先週注目された記事(2025年2月23日〜2025年3月1日)

中小企業4社に1社でインシデント被害 - 約7割で「取引先に影響」

2024年4Qのインシデントは約8%増 - 「FortiManager」脆弱性の侵害事例も

3Qのインシデントは2割減 - ただし「サイト改ざん」は倍増

2Qはインシデントが約8.5%増 - フィッシングが増加

活用進む「AI」、攻撃者側より対策側に多くの恩恵との声も