初期侵入から平均62分で横展開を開始 - わずか2分のケースも

サイバー攻撃において初期侵入から横展開までの時間が短縮されており、平均で1時間ほどとする調査結果をCrowdStrikeが取りまとめた。2分ほどで横展開を開始するケースや、3分後にはランサムウェアを用意していたケースもあったという。

CrowdStrikeが同社製品などを通じて観測したテレメトリ情報をもとに2023年の脅威動向について取りまとめたもの。

2023年に同社ではあらたに34の攻撃グループを特定。追跡中のグループはあわせて232となった。ただし、これらグループには活動を休止したグループが含まれる場合もある。また命名には至っていないが130以上のクラスタについても動向を追っている。

2023年は初期侵入においてマルウェアを用いない攻撃が前年より4ポイント上昇し、75%と全体の4分の3を占めた。窃取した認証情報を不正利用するケースが増えたことなども影響したと分析している。

なかでも攻撃者が人の手を介して相手の反応を見ながらインタラクティブに攻撃する「対話型攻撃」が前年比60%増となった。ユーザーや管理者の振る舞いを模倣するケースもあり、悪意ある活動か正当なアクセスか区別が難しいケースも見られる。

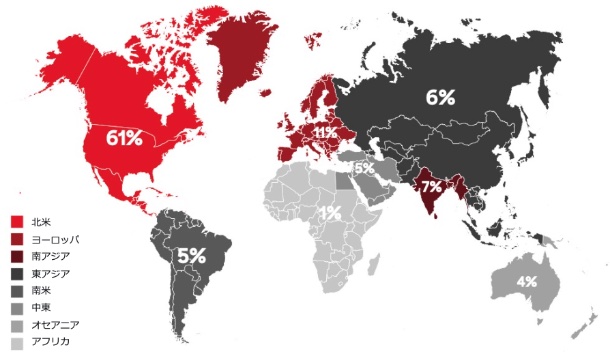

「対話型攻撃」の61%が北米に集中。次いで多い欧州でも11%に過ぎず、日本を含めたアジア地域や中東、オセアニア、アフリカではいずれも10%未満となっており地域差も大きい。言語などが壁となっている可能性もある。

地域ごとの「対話型攻撃」の割合。米国の割合が突出して高い(グラフ:CrowdStrike)

(Security NEXT - 2024/03/29 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

サイバー攻撃で顧客情報が流出 - ザッパラスグループ会社

「Apache bRPC」に深刻なRCE脆弱性 - アップデートやパッチ適用を

キヤノン製スモールオフィス向け複合機に複数の深刻な脆弱性

部署導入の調査用端末でサポート詐欺被害 - 奈良県自動車税事務所

情報提供メールで誤送信、一部会員のメアド流出 - まちみらい千代田

全文検索エンジン「Apache Solr」に複数の脆弱性

個人情報8149件が流出、サーバに不正プログラム - プラ製品メーカー

GitLab、重要度「High」3件含むセキュリティ更新をリリース

「Java SE」にアップデート - 脆弱性11件に対処

GNU Inetutilsの「telnetd」に認証回避の脆弱性 - rootログインのおそれ