標的型攻撃が「Slack」や「GitHub」を悪用 - コード入手やコマンド実行の通知手段に

コマンド&コントロール(C&C)サーバとの通信に「Slack」や「GitHub」などを悪用するマルウェアが確認された。「水飲み場攻撃」を通じて配布され、標的型攻撃に悪用されたものと見られている。

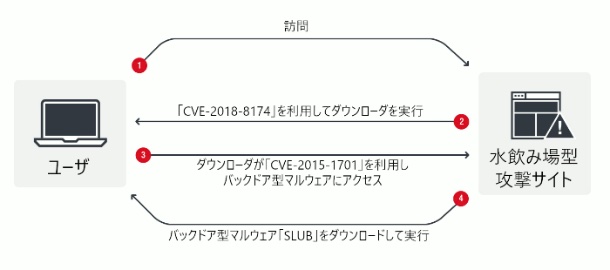

同マルウェアを確認した米Trend Microによれば、2月下旬に新種のバックドア「SLUB」を確認したもの。改ざんしたウェブサイトを利用したいわゆる「水飲み場型攻撃」で展開されていた。踏み台となったウェブサイトには、政治に関心を持つ人を対象としたコンテンツが含まれる。

ダウンローダーの実行には、「Internet Explorer」の脆弱性「CVE-2018-8174」を悪用。さらに権限の昇格が生じる「Windows」の脆弱性「CVE-2015-1701」を利用して「SLUB」に感染させようとしていた。

くわえてダウンローダーは、セキュリティ対策ソフトを停止する機能を備えていたほか、「GitHub」より取得したコードをもとにエクスプロイトコードを作成していたという。

水飲み場攻撃で脆弱性を攻撃し、マルウェアへ感染させていた(図:Trend Micro)

(Security NEXT - 2019/03/15 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

Samsung製端末、ゼロデイ攻撃の標的に - 商用レベルスパイウェアを悪用か

韓国関連グループの標的型攻撃が継続 - GitHub悪用でマルウェア展開

中国関与が疑われる「MirrorFace」の攻撃に注意喚起 - 警察庁

「VPN脆弱性」以外の侵入経路もお忘れなく - 水飲み場攻撃など健在

「RDPファイル」添付した標的型攻撃メールに警戒呼びかけ - 米当局

攻撃キャンペーン「Dangerous Password」の最新手口を分析

正規の「リモート管理ソフト」が攻撃者のバックドアに - 米政府が警戒呼びかけ

ランサム身代金、FBIは支払いに否定的ながらも一定の理解

新手の攻撃?と思いきや、被害組織のPPAPシステムが「Emotet」メールも暗号化

米政府、北朝鮮関連グループの攻撃に注意喚起 - 標的は暗号通貨やNFT関連