標的型攻撃が「Slack」や「GitHub」を悪用 - コード入手やコマンド実行の通知手段に

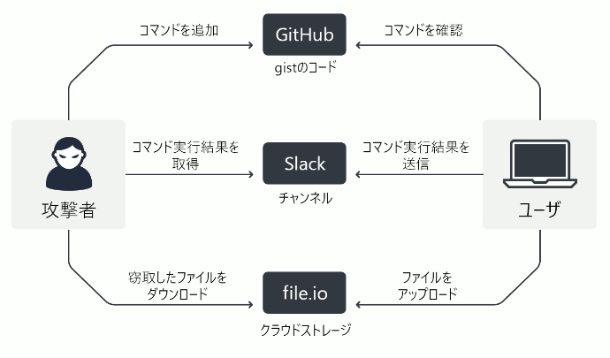

一方バックドアとして動作する「SLUB」は、「GitHub」からコードをダウンロードしてコマンドを実行するほか、「Slack」のAPIを利用するための認証トークン2件を搭載。感染端末におけるコマンドの実行結果を「Slack」に投稿する。

さらに端末の情報や、スクリーンショットなど取得する機能を備えており、感染端末より収集したファイルは、ファイル共有サービス「file.io」を利用して外部へ送信していた。

またソーシャルネットワークサービスの「Twitter」「Skype」「KakaoTalk」などの関連情報を探索。発見段階でコマンドは実装されていないものの、韓国の主要ワープロソフト「Hangul Word Processor」の拡張子である「hwp」を含むファイルを特定のディレクトリに収集する機能なども含まれる。

今回の攻撃で用いられたダウンローダーや「SLUB」がコンパイルされたタイムスタンプは2月22日となっていたが、悪用された「GitHub」のアカウントや「Slack」のワークスペースは、その直前となる2月19日、20日に作成されたばかりだった。

攻撃者が用いた通信経路(図:Trend Micro)

(Security NEXT - 2019/03/15 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

Samsung製端末、ゼロデイ攻撃の標的に - 商用レベルスパイウェアを悪用か

韓国関連グループの標的型攻撃が継続 - GitHub悪用でマルウェア展開

中国関与が疑われる「MirrorFace」の攻撃に注意喚起 - 警察庁

「VPN脆弱性」以外の侵入経路もお忘れなく - 水飲み場攻撃など健在

「RDPファイル」添付した標的型攻撃メールに警戒呼びかけ - 米当局

攻撃キャンペーン「Dangerous Password」の最新手口を分析

正規の「リモート管理ソフト」が攻撃者のバックドアに - 米政府が警戒呼びかけ

ランサム身代金、FBIは支払いに否定的ながらも一定の理解

新手の攻撃?と思いきや、被害組織のPPAPシステムが「Emotet」メールも暗号化

米政府、北朝鮮関連グループの攻撃に注意喚起 - 標的は暗号通貨やNFT関連