不正DNSへ変更する「GhostDNS」、10万台以上が被害 - 70種類以上のルータが対象

ルータにおいてDNS情報を書き換え、不正サイトへ誘導する大規模な攻撃「GhostDNS」が9月後半より展開されていることがわかった。70種類以上のルータを攻撃対象としており、侵害を受けた端末は10万台以上にのぼっている。

9月20日ごろよりあらたなツールを用いた探索行為をQihoo 360が観測。攻撃キャンペーン「GhostDNS」として詳細を明らかにしたもの。

同社によれば、同キャンペーンでは同社が把握しただけで10万台以上のルータが侵害を受けていた。おもにブラジルを標的にしていると見られ、同地域における被害が9割近くにのぼるという。

従来と同様、ルータ管理ページのパスワードを推測したり、認証を回避して設定ページへアクセスし、DNSの設定を改ざんする手法だが、DNSの変更にとどまらず、4種類のモジュールを利用することで銀行やサービスなどの情報を詐取していた。

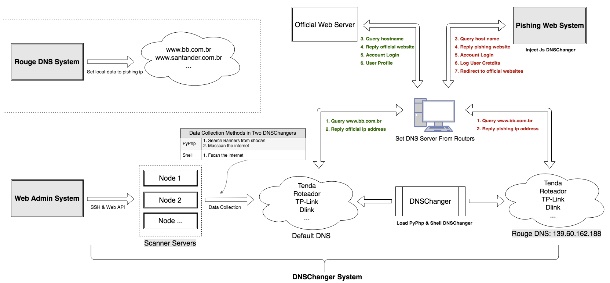

具体的には脆弱なルータを探索し、DNSを変更する「DNSChanger」にくわえ、フィッシングサイトへ誘導するための「悪意あるDNS」、実際に情報を詐取する「フィッシングサイト」、さらに「管理サイト」が用意されていた。

4種類のモジュールで構成される「GhostDNS」(図:Qihoo 360)

(Security NEXT - 2018/10/03 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

外部サーバで一時運用した「サブドメイン」の乗っ取りに注意

新シリーズ「FortiGate 200G」を発表 - フォーティネット

攻撃準備段階のフィッシングサイトを検出するサービス

県内自治体で利用するセキュリティクラウドにDDoS攻撃 - 三重県

主要ベンダー製品と連携するXDRを7月に提供 - Cisco

家庭用ルータ、身に覚えのない設定がないか定期チェックを

EGセキュア、クラウド型WAFサービスを提供 - CMS向け設定や国別フィルタも

サービス終了した「Visionalist」のタグ、約800サイトに残存 - 一時水飲み場攻撃と同じスクリプトも配信

クラウド処理を活用、「PAN-OS 10.2 Nebula」をリリース - パロアルト

広島県にDDoS攻撃 - 県や市町のウェブ閲覧や防災メール配信に影響