上位版「Emdivi」登場 - マルウェアによる不正通信は1カ月で3倍以上に

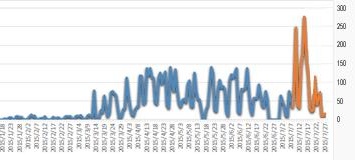

6月に入り、日本年金機構をはじめ、国内組織のマルウェア感染被害が次々と明らかになったが、7月に入りさらに感染が拡大している。ウェブサイト経由の感染が原因と見られ、マルウェアによる不正通信の発信元となったIPアドレスは、1カ月で1000件の大台を突破したという。

C&Cサーバへ通信を試みたIPアドレスの件数推移(グラフ:カスペルスキー)

カスペルスキーが、攻撃キャンペーン「Blue Termite」の観測状況を明らかにしたもの。「Blue Termite」は、国内組織を対象としたAPT攻撃。海外に設置されることが多いコマンド&コントロール(C&C)サーバが国内に設置されている点などからも、国内組織に対象を絞った攻撃だと見られている。

同社によれば、その後も「Blue Termite」の活動は鈍るどころか、ますます活発な動きを見せているという。そのひとつが感染経路の拡大。従来はメールにより感染を広げていたが、ウェブサイトの改ざんによるドライブバイダウンロード攻撃の展開を開始したという。

イタリアのセキュリティベンダーであるHacking Teamから脆弱性情報が漏洩。7月以降は、改ざんされた複数の国内正規サイトがドライブバイダウンロード攻撃の踏み台となった。なかでも「Adobe Flash Player」の脆弱性「CVE-2015-5119」が悪用されたDBD攻撃の一部は、「Blue Termite」の一環だったと見られている。

同社は、同攻撃と従来攻撃の関連性を示す証拠のひとつとして、DBD攻撃でダウンロードされるファイルに「Emdivi」の亜種である「Emdivi t17」が含まれていた点を指摘。

同社ではこれまで、「Emdivi」が「Blue Termite」以外の攻撃キャンペーンに利用されたケースを確認していないとし、さらに従来の攻撃で利用されたC&Cサーバが、今回も利用されていたことを理由に挙げている。

(Security NEXT - 2015/08/24 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

「Citrix Bleed 2」への懸念広がる - 提供元は「悪用未確認」強調

国内インシデント、前四半期比9.4%増 - サイト改ざんが1.8倍

米政府、WindowsやApple複数製品の脆弱性悪用に注意喚起

LinuxカーネルのUSBオーディオドライバ脆弱性 - 攻撃の標的に

「Android」にセキュリティパッチ - 複数脆弱性で悪用も

「Android」の3月パッチが公開 - ゼロデイ脆弱性2件に対応

フィッシング被害から個人情報流出や不正メール送信が発生 - 日本無線

「Chrome」のGPU脆弱性修正、WebKit関連のゼロデイ脆弱性と判明

米政府、Apple製品や「Junos OS」の脆弱性悪用に注意喚起

Apple、「iOS 18.3.2」など公開 - 旧iOSにゼロデイ攻撃の可能性