上位版「Emdivi」登場 - マルウェアによる不正通信は1カ月で3倍以上に

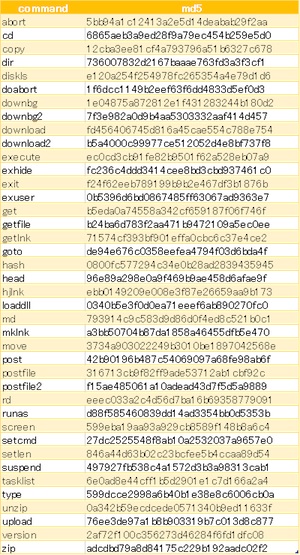

「Emdivi t20」がサポートするコマンド一覧(表:同)

また変化したのは感染ルートだけではない。7月以降、より手の込んだ攻撃がしかけられている。具体的には、ドライブバイダウンロード攻撃により侵入した「Emdivi t17」が組織の内部情報を収集。それらをもとに作成された上位版とも言える「Emdivi t20」を感染させていた。

「Emdivi t20」は多彩な機能が特徴で、約40種類のコマンドを搭載しているケースもあったという。これは9種類のコマンドに限定される「Emdivi t17」の約4倍にのぼる。

くわえて、事前に得たプロクシ情報がハードコードされているなど、対処組織の環境にあわせてカスタマイズされているケースも存在した。

こうした攻撃の巧妙化を背景に、感染被害に遭う組織も増加している。同社が把握したC&Cサーバと感染端末の通信件数は、6月の段階だとIPアドレスベースで約300件、1日あたり最大140件ほどだったが、7月には約1000件へと3倍以上に膨れあがった。1日あたりの通信数も約280件へと倍増している。

感染被害に遭っていると見られる業種も幅広い。これまでも、政府機関、地方自治体、公共団体、教育機関、金融事業者、エネルギー、通信、重工、化学、自動車、電機、メディア、情報サービスなど広い業種から不正通信が確認されているが、あらたに医療、保険、半導体、ロボット、建設、運輸、不動産、食品関連の事業者へも感染が広がっている。

同社は、十分な対策を実施しているであろう政府機関や大企業においても被害が発生していると指摘。セキュリティ対策の見直しや、インシデント情報の共有などの重要性を強調し、対策を呼びかけている。

(Security NEXT - 2015/08/24 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

AppleやGladinet製品の脆弱性悪用に注意喚起 - 米当局

「iOS」にアップデート - 「WebKit」のゼロデイ脆弱性2件など修正

「macOS Tahoe 26.2」で脆弱性47件を修正 - 「Safari」も更新

「Android Framework」のゼロデイ脆弱性に注意喚起 - 米当局

「CODE BLUE 2025」まもなく開催 - CFP応募は前年比約1.6倍

Samsung製端末、ゼロデイ攻撃の標的に - 商用レベルスパイウェアを悪用か

先週注目された記事(2025年10月26日〜2025年11月1日)

インシデントが2割強の増加 - 「EC-CUBE」改ざん被害も複数報告

韓国関連グループの標的型攻撃が継続 - GitHub悪用でマルウェア展開

教員2人のメルアカ侵害、差出人情報流出のおそれ - 中央大