ウェブ経由のマルウェア、「WordPress」改ざんサイトから多数検知

インターネットイニシアティブ(IIJ)は、5月にウェブやメール経由で観測したマルウェアの状況を明らかにした。ウェブ経由のマルウェアは、「WordPress」の改ざんサイトより多数見つかっているという。

同社がマネージドセキュリティサービスにおいて、ウェブやメール向けサービスで検出したマルウェアの状況を取りまとめたもの。

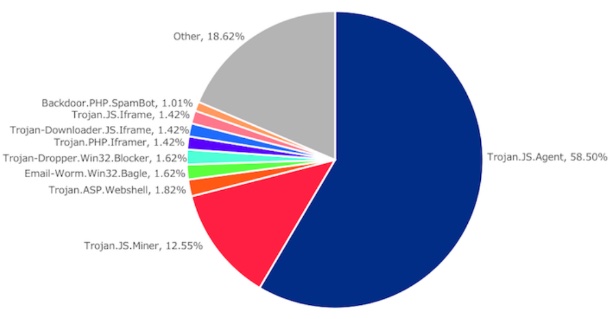

5月に検出したウェブ経由のマルウェアは、「Trojan.JS.Agent」が最多で58.5%にのぼる。これらはコンテンツマネジメントシステム(CMS)である「WordPress」の脆弱性が悪用されて埋め込まれた「JavaScript」が多くを占めるという。

「Trojan.JS.Agent」では、外部の「JavaScript」を読み込むが、検知を逃れるためにリダイレクトを繰り返し、最終的には偽のセキュリティアラートを表示するケースが多く、リンク先から偽セキュリティ対策ソフトの購入や有料のサポート契約などを迫っていた。

ウェブ経由で検知されたマルウェア(グラフ:IIJ)

次に多く検知したとするマルウェアとして、同社は仮想通貨のマイニングを行う「JavaScript」を検知した「Trojan.JS.Miner(12.5%)」を挙げた。これらの多くは「Coinhive」としており、そのほかのマイニングを行うスクリプトも含まれるという。

ウェブ閲覧時に仮想通貨をマイニングさせるスクリプトに関しては逮捕者が出る一方、違法性に疑問の声も挙がっているが、同社によると、集計は利用しているマルウェア対策ベンダーの検知ロジックやカテゴリを受けたものだとしている。

一方メール経由で検知されたマルウェアは、感染端末でメールアドレスを収集し、感染を拡大するワームの「Mydoom」が57.5%で過半数を占めた。システムからのエラーメッセージを装ったメールの添付ファイルで拡散している。

次に多く検知されたのは「Trojan-PSW.Win32.Fareit」で10.1%、「Backdoor.Win32.Androm」が7.7%、「Trojan-Downloader.MSWord.Agent」が5.9%と続いた。

(Security NEXT - 2018/07/05 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

インシデント件数が1.3倍に - 「フィッシング」の増加目立つ

「偽警告」相談が2割増 - 「フィッシング」関連は1.5倍に

先週注目された記事(2025年11月30日〜2025年12月6日)

先週注目された記事(2025年11月23日〜2025年11月29日)

先週注目された記事(2025年11月16日〜2025年11月22日)

先週注目された記事(2025年11月9日〜2025年11月15日)

先週注目された記事(2025年11月2日〜2025年11月8日)

「不正ログイン」相談が約1.5倍 - 「偽警告」は関係者逮捕で減少するも限定的

先週注目された記事(2025年10月26日〜2025年11月1日)

インシデントが2割強の増加 - 「EC-CUBE」改ざん被害も複数報告