DNSで遠隔操作されるマルウェアの感染を複数確認 - ラック

ラックは、遠隔操作に対応したマルウェアが、外部との通信にDNSプロトコルを悪用しているケースを複数確認しているとして注意を呼びかけた。

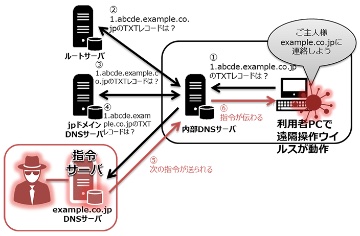

マルウェアの動き(図:ラック)

同社が2015年後半に複数の顧客を対象とした緊急対応調査から、DNSプロトコルを悪用するケースを確認しており、注意を喚起したもの。

DNSクエリの「ホスト」や「サブドメイン」の部分に情報を埋め込み、「TXTレコード」を要求する通常の通信では見られない異常なDNSクエリを外部へ送信していることを発見、解析した。

サブドメイン部分に標的となる組織や作戦名などの情報を埋め込んでいると同社は分析。少なくとも5種類のサブドメインが悪用されていることを確認しており、複数の組織へ攻撃が拡大している可能性もあるという。

またホスト名の部分には、暗号化したと見られる30文字以上の文字列が含まれていた。すでに相手先のDNSサーバは動作しておらず、命令が含まれると見られる応答内容はわかっていない。

DNSクエリに関しては、ログを保持していない企業がほとんどで、通信内容を把握することが困難であったり、通信先の指令サーバを変更されてしまうなど対策が難しいと同社は指摘している。

インターネット環境では、DNSプロトコルの通信が許可されているケースが多いため、悪用されたとみられる。DNSプロトコルが悪用されたのは今回がはじめてではない。2011年に発見されたマルウェア「Morto」でも確認されている。

同マルウェアは、RDPで感染広げるワームだが、外部から命令を受け取るため、C&CサーバとなるDNSの「TXTレコード」を参照。マルウェアのダウンロード先となるIPアドレスなどの情報を得ていた。

(Security NEXT - 2016/02/01 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

「BIND 9」にサービス拒否の脆弱性 - 権威、リゾルバに影響

仮想環境を狙うマルウェア「BRICKSTORM」 - 中国政府系攻撃者が悪用

「Unbound」のDNSキャッシュ汚染脆弱性 - 追加対策版が公開

AI環境向けに分散処理フレームワーク「Ray」にRCE脆弱性

10月のDDoS攻撃は減少、攻撃規模も縮小 - IIJレポート

マルウェアの挙動をリアルタイム監視するOSSを公開 - JPCERT/CC

2025年9月も300件強のDDoS攻撃を観測 - IIJレポート

「BIND 9」にキャッシュポイズニングなど複数脆弱性

【特別企画】脅威動向や実務者が身をもって学んだノウハウなど共有する年次イベント

ブラウザ「Firefox 141」が公開 - 脆弱性18件を解消