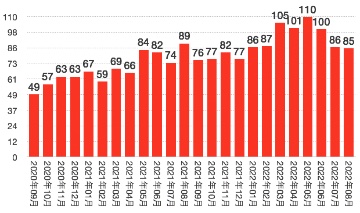

フィッシングサイトのURLが過去最多を更新 - 同一IPアドレス上に大量設置

悪用されたブランドは85件で前月から1件減。クレジットカード会社や信販会社が19ブランド、金融系ブランドが13ブランドと目立ち、ISPやホスティング事業者、メールサービスが12ブランド、eコマース系が9ブランドと続いている。

フィッシングに悪用されたブランド数の推移(グラフ:フィ対協の発表をもとに独自に作成)

クレジットカード事業者による利用確認を装うケースが目立ち、報告数全体の約32.4%にのぼる。具体的には「VISA」「JCB」が多かったという。これら2ブランドにくわえて、「Amazon」「三井住友銀行」「ETC利用サービス」をかたるケースで、全体の71.3%を占める。

同協議会が調査用に設置しているメールアドレスで受信したフィッシングメールの約53.9%が差出人として正規のドメインを用いた「なりすましメール」だった。

送信ドメイン認証技術「SPF」において「fail」と判定され、検知できたものは約8.5%にとどまり、約18.6%は「softfail」と判定された。約33.0%は「DMARC」を利用しないと検知できない「なりすましメール」で、約39.9%については独自ドメインなど用いており、送信ドメイン認証では判別不能のメールだった。

送信元IPアドレスを見ると、中国の通信事業者から配信されたメールが約91.9%にのぼる。日本国内からの配信は約3.9%だった。

(Security NEXT - 2022/09/07 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

教員アカウントがスパム送信の踏み台に - 鹿児島県立短大

ECサイトで個人情報が表示、設定不備で - FABRIC TOKYO

業務用携帯電話を紛失、虚偽報告の職員を処分 - 長浜市

校外学習先で生徒の個人情報含む書類を紛失 - 大阪府立高

システム侵害による情報流出が判明、詳細を調査 - 村田製作所

市民活動支援センターの団体宛メールで誤送信 - 木更津市

水道スマートメーターの利用者情報が流出した可能性 - 都水道局

先週注目された記事(2026年3月1日〜2026年3月7日)

「MS Edge」にアップデート - 「クリティカル」脆弱性を複数修正

予約管理システムから顧客にフィッシングメッセージ - 福岡のホテル