6月のフィッシングサイト、過去最多を大幅更新 - 同一IPアドレス上で多数稼働

悪用されたブランドは10件減少するも、100件と引き続き3桁が確認されている。業種を見ると、クレジットや信販系が25件、ISPやホスティング事業者、メールサービスが15件、都市銀行やネット銀行など金融系ブランドは9件だった。

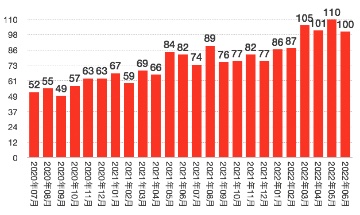

悪用されたブランドの件数(グラフ:フィ対協の発表をもとに独自に作成)

悪用されたブランドを具体的に見ると、「Amazon」を偽装するフィッシングの報告が全体の約18.5%にのぼり、3カ月ぶりに最多となった。続く「イオンカード」「えきねっと」「au」および「au PAY」を含む上位4ブランドで全体の約40.2%を占めている。また19ブランドで1000件以上の報告があり、これらで全体の約90.6%にのぼった。

同協議会の調査用メールアドレスに届いたフィッシングメールの送信元IPアドレスを見ると、中国の通信事業者から配信されたものが約96.4%と突出しており、日本国内から配信されたものは約3.0%にとどまる。

前月と同じく、約69.5%が差出人として正規のメールアドレスを用いた「なりすましメール」だった。

送信ドメイン認証技術「SPF」において、「hardfail」で検出できたものは約23.4%で、前月の約7.1%から上昇。約25.0%は、受信ボックスへ配信される「softfail」と判断された。また約19.5%は、「DMARC」を使用しないと検出できないフィッシングメールだった。

(Security NEXT - 2022/07/06 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

「Langflow」にプロンプトインジェクションによるRCE脆弱性

「Apache Ranger」にRCE脆弱性 - 開発者とCISAで評価に差

「VMware Aria Operations」の脆弱性など悪用に注意喚起 - 米当局

「Android」向けパッチで脆弱性116件に対応 - 一部で悪用の兆候

「Android」に月例パッチ、脆弱性107件に対応 - 2件ですでに悪用も

リコール案内DMの一部に異なる顧客の宛名用紙 - トヨタ系ディーラー

「Teams」で学生情報含むファイルの権限設定ミス - 明学大

元職員が鉱業権者情報を持出、不正利用ないことを確認 - JOGMEC

委託先がランサム被害、一部プレゼント応募者情報が流出 - 京都新聞

HPEのライセンス管理製品に認証回避の脆弱性 - 修正版が公開