新手の攻撃?と思いきや、被害組織のPPAPシステムが「Emotet」メールも暗号化

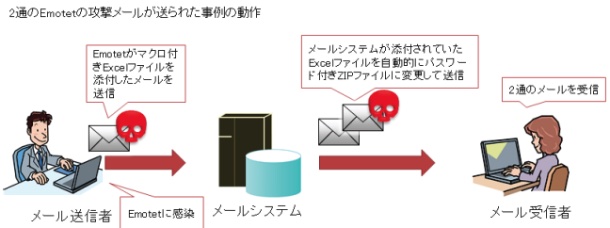

問題のシステムは、メールにファイルが添付されていると、自動でファイルを暗号化して送信。パスワードをメールで別送する。送信側の作業を軽減したり、抜けもれなく「PPAP」できるようにするシステムだが、皮肉にも攻撃ファイルをより検知しにくいよう暗号化してマルウェアを拡散する一助となっていた。

通常の攻撃メールが「PPAP」で送信された流れ(図:IPA)

「PPAP」は、同経路でパスワードを送信するため、データ保護の効果が乏しいことにくわえ、ファイルの暗号化により、セキュリティ製品の検証作業をすり抜ける危険性が従来より指摘されてきた。

今回報告されたケースは、攻撃手法が変わりなくとも、思わぬところで手が加わり、従来より報告されている手口とは異なるかたちで、危険なファイルが着信する可能性があることを示している。「脱PPAP」の代替ソリューションも展開されており、メールでファイルを受け渡しする方法も変化しており、メールとともに届けられるファイル全般に警戒が必要だ。

また「Emotet」の攻撃ファイルは、暗号化されていない状態であっても、セキュリティ製品が検知できないケースがある。また「暗号化zipファイル」や、従来悪用されてきた「Officeファイル」だけでなく、あらゆるファイルに注意が必要となる。つい最近も「ショートカットファイル」を悪用した攻撃が観測されている。

(Security NEXT - 2022/04/28 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

サーバで外部との不正通信を確認、影響など詳細を調査 - TKC

「JNSA賞」2025年度受賞者が発表 - 「サポート詐欺」対策などで特別賞も

「Raspberry Pi」向け無線LAN管理ツールに脆弱性 - 修正版が公開

「vLLM」に深刻なRCE脆弱性 - 動画を扱う環境に影響

「SandboxJS」にあらたなサンドボックス回避脆弱性 - 再度修正を実施

ボランティアにメール送信した申込書に個人情報 - 茨城県国際交流協会

「CODE BLUE 2026」、11月に開催 - 事前参加登録がスタート

LAN側からtelnet有効化できるマニュアル未記載機能 - NETGEAR製EOLルータ

サーバに大量アクセス、サイバー攻撃の可能性 - MCリテールエナジー

ネットストアの第三者による不正ログインに注意喚起 - 資生堂