Windowsのゼロデイ脆弱性、開発会社狙う攻撃で発見 - 検体公開後は試行増加

マイクロソフトでは「Cobalt Strike」のインフラを配し、ランサムウェア「Conti」を展開するグループ「DEV-0365」の追跡も行っている。

しかし、今回の攻撃で一部インフラが重なるものの、異なるグループがインフラに関与している可能性があり、攻撃活動にもばらつきがあることも踏まえ、異なるグループ「DEV-0413」と識別した。

また今回の攻撃で悪意あるOLEオブジェクトの配信には、Mandiantが「UNC1878」として追跡する「DEV-0193」のインフラも使用されていた。同インフラは、これまでも「BazaLoader」「Trickbot」の配信にも利用されているという。

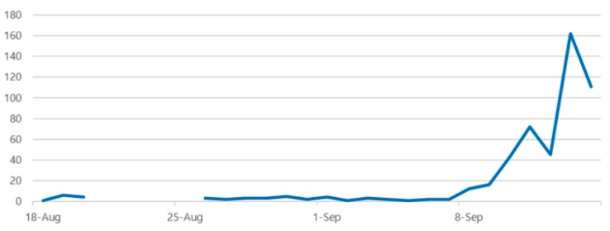

当初の攻撃はターゲットを絞り込んでおり、8月にマイクロソフトが確認した攻撃は10件に満たなかったが、アドバイザリ公表の翌日となる9月8日には、Mandiantが発見したものと同じ検体が別の研究者からも報告された。

検体は同日広く公開され、24時間を待たずに「CVE-2021-40444」の試行が大きく増加。公開後に「概念実証(PoC)コード」が「RaaS(ransomware-as-a-service)」のツールキットに転用されたことも判明しているという。

同社では、同脆弱性への対策として、9月に公開した月例セキュリティ更新の適用をはじめ、OSを最新の状態に保つことや「Microsoft Defender」によるマルウェア対策や悪意ある設定変更の防止、「EDR」としての利用などを呼びかけている。

「CVE-2021-40444」を悪用する攻撃の観測動向(グラフ:MS)

(Security NEXT - 2021/09/17 )

![]() ツイート

ツイート

PR

関連記事

米当局、MS関連のゼロデイ脆弱性6件を悪用リストに追加

「GitLab」にアップデート - 脆弱性15件を修正

Adobe、InDesignやLightroomなど9製品にアップデート

「Ivanti EPM」に複数脆弱性 - 過去公表脆弱性とあわせて解消

SAP、セキュリティアドバイザリ26件を新規公開 - 「クリティカル」も

「FortiOS」に複数脆弱性、SSL-VPNなど影響 - アップデートで修正

2月のMS月例パッチが公開 - ゼロデイ脆弱性6件含む55件に対処

「Django」にセキュリティ更新 - SQLiやDoSなど脆弱性6件を解消

沖電気製プリンタや複合機のWindows向けユーティリティに脆弱性

BeyondTrustのリモート管理製品に深刻な脆弱性 - 修正版を提供