MSPも利用するIT管理ツールがゼロデイ攻撃の標的に - 日本でも検知

DIVD(Dutch Institute for Vulnerability Disclosure) CSIRTは、今回悪用された脆弱性「CVE-2021-30116」について、同社へ報告し、調整段階にあった脆弱性のひとつであったことを明らかにした。報告に対してKaseyaは協力的で、真摯に対応していたが、パッチのリリースを前に攻撃者に先を越され、攻撃発生後も対応にあたり協力してきたという。

Sophosは、ランサムウェア「REvil(Sodinokibi)」の亜種が関与するサプライチェーン攻撃であり、「ゼロデイ脆弱性」を通じてリモートアクセスが行われたと指摘。同製品はMSPにより採用されており、管理ツールのKaseya VSAには、顧客デバイスに対して高い権限が与えられていることから狙われたと分析した。

またCrowdStrikeも、今回のランサムウェアを用いた攻撃について、同社のテレメトリから「REvil」の開発や運用を手がける攻撃グループ「PINCHY SPIDER」の特徴とすべて重なると指摘。

企業において対応が手薄となりがちな週末にあわせて攻撃が開始されており、確認されている被害は氷山の一角に過ぎず、さらに被害が拡大する可能性もあるとの懸念を示した。同週末は、米国における独立記念日のタイミングとも重なっている。

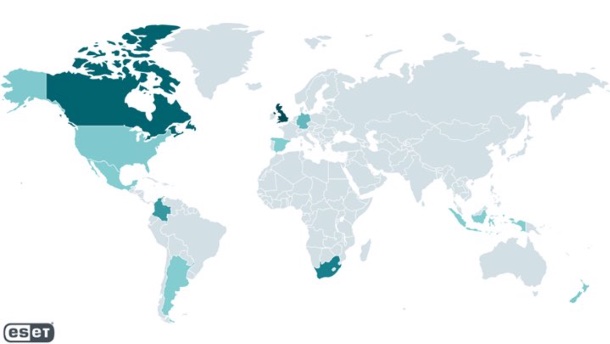

7月2日に「REvil」の同亜種を定義ファイルに追加したESETでは、イギリス、カナダを中心に同マルウェアを検出。南アフリカ、コロンビア、米国、ドイツのほか、インドネシア、ニュージーランドなどアジア太平洋地域でも確認されており、件数は少ないものの、日本においても検知されているという。

ESETが示した検出地域のヒートマップ。日本は薄い表示だが検出が確認されているという(画像:ESET)

(Security NEXT - 2021/07/05 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

「セキュリティ10大脅威2026」発表 - 多岐にわたる脅威「AIリスク」が初選出

まもなく年末年始、長期休暇前にセキュリティ総点検を

「Rapid7」「SKYSEA」など脆弱性5件の悪用に注意喚起 - 米当局

監視カメラやNASを狙う「Mirai」感染活動を引き続き観測 - JPCERT/CC

先週注目された記事(2025年8月3日〜2025年8月9日)

夏季休暇に備えてセキュリティ対策の見直しを

DBD攻撃で拡大、ランサムウェア「Interlock」に警戒を

先週注目された記事(2025年7月20日〜2025年7月26日)

警察庁、ランサムウェア「Phobos」「8Base」の復号ツール開発

先週注目された記事(2025年4月27日〜2025年5月3日)