カプコンへの不正アクセス、侵入経路は予備に残した以前のVPN機器

カプコンが不正アクセスを受け、ランサムウェアに感染し、個人情報が流出した問題で、同社は北米の現地法人が予備として残していた旧システムのVPN機器が侵入経路となったことを明らかにした。

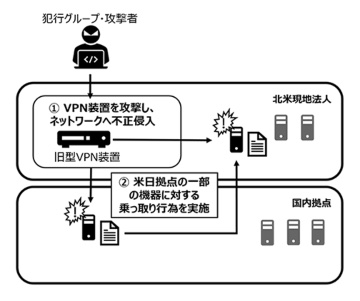

不正アクセスの流れ。同社の説明では「旧型VPN装置」とあるが、不正アクセス当時に機器がサポート中であったかなど、具体的には明らかにしていない。同社は「以前利用していたシステム」と説明している(図: カプコン)

同社は外部事業者と機器や通信ログについて調査を進めていたが、3月31日に調査を完了した。

同社によると、不正アクセスの起点となったのは、北米の現地法人であるCapcom U.S.Aが、予備として設置していたVPN機器。

同機器を介して米国や国内拠点の一部の機器が侵害され、情報を窃取された。

現地法人を含め同社グループでは、別にあらたなVPN機器を導入済みだったが、米カリフォルニア州における新型コロナウイルス感染の急拡大に起因するネットワーク負荷の増大にともない、通信障害など備え、緊急避難用のインフラとして同法人にのみ旧システムのVPN機器1台を残していたという。

(Security NEXT - 2021/04/14 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

「FortiOS」に複数脆弱性、SSL-VPNなど影響 - アップデートで修正

FW脆弱性を突く不正アクセス、VPN経由で侵入 - ロジックベイン

F5「BIG-IP」製品群に複数脆弱性 - DoSなどのおそれ

「Raspberry Pi」向け無線LAN管理ツールに脆弱性 - 修正版が公開

米当局、Fortinet製品のゼロデイ攻撃に対する侵害調査などを呼びかけ

Fortinet「FortiOS」既知脆弱性の悪用を確認 - 認証回避のおそれ

WatchGuard製UTM「Firebox」のVPN脆弱性悪用に注意喚起 - 米当局

「WatchGuard Firebox」に脆弱性 - ゼロデイ攻撃が発生、更新や痕跡調査を

SonicWallのリモートアクセス製品「SMA1000」にゼロデイ脆弱性

「ブラックフライデー」狙いのドメイン取得増加 - 偽通販サイトに警戒を