米政府、北朝鮮関与「BeagleBoyz」に注意喚起 - 金融機関狙う「FASTCash 2.0」を展開か

攻撃対象への侵入に成功すると、侵害した状況を永続化させ、より高いアクセス権限の取得を目指し、活動を展開。攻撃に利用するツールは複雑で、情報収集やアクセス経路の確保、セキュリティ対策の回避などを行う。

セキュリティ対策や監視による検出を回避するため、資格情報の悪用やツールの無効化、暗号化、外部サービスの中継、ファイル偽装、ログの削除、タイムスタンプの変更など、あらゆる手段を用いていた。

また「CROWDEDFLOUNDER」や「HOPLIGHT」といったトロイの木馬を利用。常駐する正規の管理ツールも悪用しており、「PowerShell」を好んで使用する傾向が見られたという。

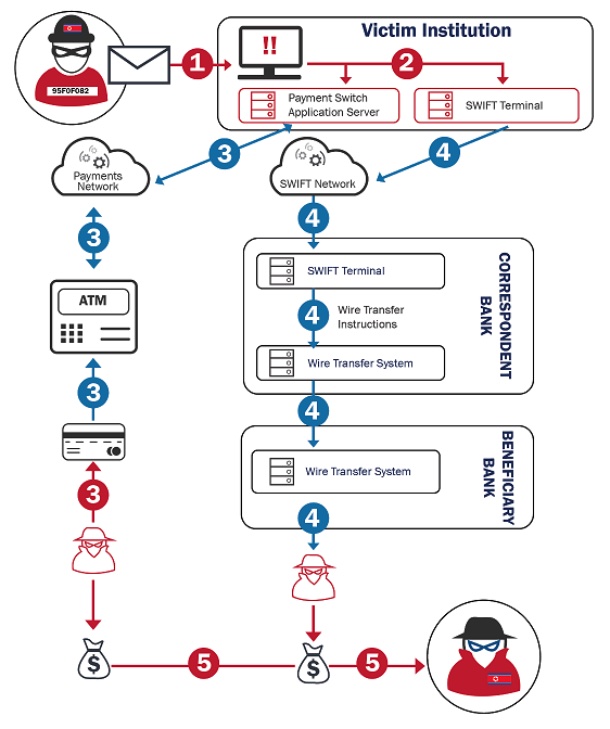

さらにインターネットに公開されていない「ATMスイッチ」のアプリケーションサーバや「SWIFT」の端末に対しては、ネットワークプロキシとして動作するトネリングツール「VIVACIOUSGIFT」「ELECTRICFISH」などを介してアクセス。「FASTCash」を用いて不正な送金トランザクションを処理していた。

「BeagleBoyz」による侵害の概要(画像:CISA)

(Security NEXT - 2020/08/31 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

「CODE BLUE 2025」まもなく開催 - CFP応募は前年比約1.6倍

「CODE BLUE 2025」29講演が決定 - AIチップ脆弱性から法的課題まで

北朝鮮による暗号資産窃取に警戒を - 日米韓が共同声明

約482億円相当の暗号資産窃取、北朝鮮グループの犯行 - 日米当局

先週注目された記事(2024年3月3日〜2024年3月9日)

2月修正のWindows脆弱性、北朝鮮グループがゼロデイ攻撃に悪用

攻撃キャンペーン「Dangerous Password」の最新手口を分析

引き続き北朝鮮の標的となる暗号資産 - 個人法人で対策必須

2021年度下半期、標的型攻撃対応で62件の緊急レスキュー実施

北朝鮮支援グループが医療機関にランサム攻撃 - 米政府が注意喚起