サイバー攻撃の経緯や調査方法などを明らかに - 三菱電機

三菱電機は、外部より不正アクセスを受け、情報流出の可能性が判明した問題で、攻撃を受けた経緯や対応状況の詳細について明らかにした。132台に感染の疑いが判明したが、これら端末からアクセス可能な範囲に社会インフラの重要情報などは含まれていないとあらためて強調している。

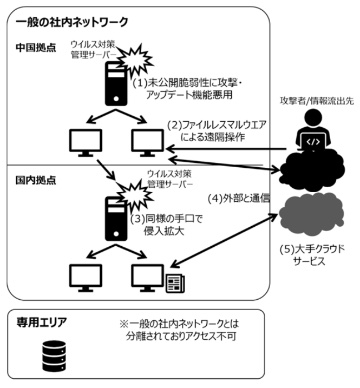

攻撃が行われた流れ(図:三菱電機)

同社によると、最初に標的となったのは中国拠点で運用していたマルウェア対策用の管理サーバ。2019年3月18日に外部から当時未知の脆弱性を用いたゼロデイ攻撃が行われ、パターンファイルのアップデート機能を悪用。同拠点の端末に感染が広がった。

攻撃には、ブラウザと同じ名前の「PowerShell」ファイルを用いており、同ファイルよりファイルレスマルウェアを実行。リモートより端末の遠隔操作が行われ、中国国内の他拠点にも感染が拡大したという。

さらに4月3日、国内にあるマルウェア対策管理サーバが、中国の拠点経由で同様の手法により攻撃を受け、マルウェア対策製品のクライアントが導入されているサーバや端末などが侵害され、外部との通信を行っていた。

当初の攻撃は、送信元が詐称されていたことから攻撃者の特定が難しく、その後の攻撃には大手のクラウドサービスが用いられたとしている。

(Security NEXT - 2020/02/13 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

JALシステム障害、原因はデータ誤消去 - 発覚おそれログ改ざん

サーバがランサム感染、詳細は調査中 - 引抜鋼管メーカー

米子会社2社でランサム被害、従業員情報流出か - ハリマ化成グループ

ランサム被害でファイル暗号化、影響など調査 - フィーチャ

一部サーバでランサム感染、情報流出など調査 - ワシントンホテル

米子会社にサイバー攻撃、情報流出の可能性 - サカタのタネ

ランサム被害で患者情報流出、診療には影響なし - 日本医科大学武蔵小杉病院

リフト券システムがランサム被害、個人情報流出の可能性 - ガーラ湯沢

手荷物配送サービス予約システムに攻撃、個人情報流出の可能性 - JAL

ニッタイ工業の通販サイトで侵害 - 個人情報流出の可能性