標的型攻撃の72%が正規機能を悪用 - 「CSVファイル」悪用が1割強

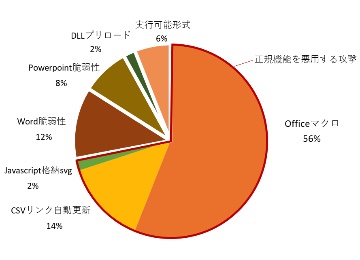

添付ファイルで用いられた攻撃手法(グラフ:トレンドマイクロ)

これらファイルで用いられた攻撃手法を見ると、マクロを利用する手口が56%と過半数を占める。

次いで「Excel」に関連付けられていることが多い「CSVファイル」にコードを挿入し、アプリケーション間の通信を行う「Dynamic Data Exchange(DDE)」などの悪用を試みる手口が14%で続いた。

また「svgファイル」に「JavaScript」を格納した手口が2%あり、これらを合計すると72%で正規の機能を悪用している。

一方「Word」の脆弱性を悪用するものが12%、「PowerPoint」の脆弱性を悪用するものが8%だった。

標的の組織に侵入して端末を制御するための遠隔操作サーバとの通信を確認した遠隔操作ツール37件を分析したところ、24%がIPアドレスで指定。またサイトの改ざんやドメインのハイジャックなどと見られるケースも14%にのぼっている。一方、62%では国内の企業や組織、クラウドサービスなどの正規サイトに見せかける文字列を含むドメインを用いていた。

侵入した組織内での内部活動では、マルウェアではなく一般向けに提供されているツールを悪用し、隠ぺいする手法が引き続き確認されている。具体的には、標的型攻撃を模倣できる商用ツール「Cobalt Strike」やオープンソースの遠隔操作ツール「QuasarRAT」が利用されていた。

(Security NEXT - 2019/08/21 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

「セキュリティ10大脅威2026」発表 - 多岐にわたる脅威「AIリスク」が初選出

インシデント件数が1.3倍に - 「フィッシング」の増加目立つ

先週注目された記事(2025年10月26日〜2025年11月1日)

インシデントが2割強の増加 - 「EC-CUBE」改ざん被害も複数報告

韓国関連グループの標的型攻撃が継続 - GitHub悪用でマルウェア展開

先週注目された記事(2025年8月17日〜2025年8月23日)

インシデントが前四半期比37.3%増 - サイト改ざんが約2.4倍

国内インシデント、前四半期比9.4%増 - サイト改ざんが1.8倍

LinuxカーネルのUSBオーディオドライバ脆弱性 - 攻撃の標的に

IPA、「情報セキュリティ10大脅威 2025 組織編」の解説書を公開