「スリープモードは脆弱」 - HDD暗号化済みPC内部へアクセス可能となる問題が判明

ハードディスク全体が暗号化されたパソコンより暗号化キーなどを抜き出し、内部のデータへアクセスが可能となるあらたな問題が判明した。端末へ物理的にアクセスできる攻撃者によって悪用されるおそれがある。

適切にシャットダウン処理を行わずに電源が切れた場合、RAM上の残存したデータからハードディスク全体の暗号化に用いるキーを取得できる「コールドブート攻撃」が2008年にセキュリティ研究者によって発表され、その後対策が講じられたが、同対策を回避する手法があらたに明らかとなったもの。

9月13日にスウェーデンで開催されたセキュリティカンファレンス「SEC-T」で発表を行ったF-Secureによれば、今回の問題は、ブートプロセスを制御するファームウェアが、物理的なアクセスに対して適切に保護されていないことに起因するという。

近年のパソコンでは、RAMの上書きによって「コールドブート攻撃」が防止されているが、端末のファームウェアを書き換えることで上書き処理を無効化し、再び「コールドブート攻撃」によるデータ窃取が可能になる。

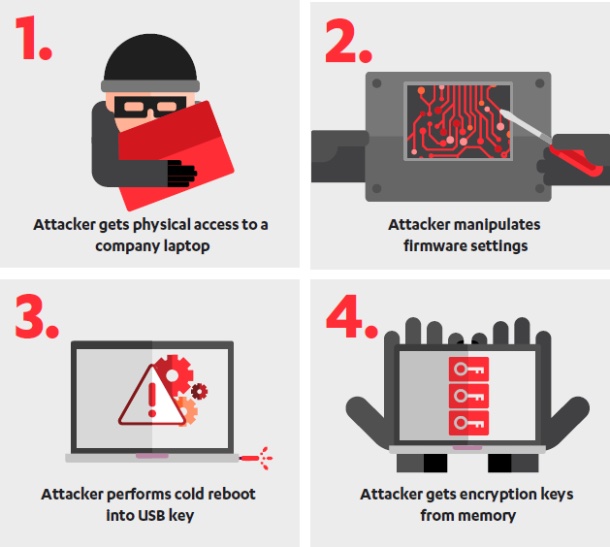

物理的にアクセスできる環境であれば、攻撃が可能。ファームウェアを変更し、USBメモリから起動するだけで暗号化キーの窃取が完了すると説明しており、BIOSパスワードなどを設定している場合も回避する方法が存在し、対策として限界があるという。

攻撃の流れ(画像:F-Secure)

(Security NEXT - 2018/09/18 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

APIクライアント生成ツール「Orval」にRCE脆弱性 - 再発で2度の修正

ウェブサーバ「NGINX」のTLSプロキシ利用時に応答改ざんのおそれ

「Movable Type」にXSSや数式インジェクションなど複数の脆弱性

Synology製NASに脆弱性 - 3rdパーティ製ツールに起因、KEV登録済み

Kubernetes向け「Rancher Local Path Provisioner」に深刻な脆弱性

IBMの暗号基盤「CCA」に脆弱性 - 任意コマンド実行のおそれ

「ServiceNow」に深刻な脆弱性 - 2025年10月更新で修正済み

悪用リストに脆弱性4件登録 - サポートツールやPBXなど3製品

脆弱性管理ツール「Rapid7 InsightVM」に脆弱性 - 認証回避のおそれ

「Chrome」に重要度「高」脆弱性が2件 - アップデートを公開