2018年2Q、TCP 80番ポート宛てのパケットが増加 - 「Mirai」影響で

同センターで、パケットの送信元となっている国内のIPアドレスを確認したところ、ウェブサーバを示す「Server:uc-httpd/1.0.0」のバナーが表示され、ウェブカメラやレコーダーと見られるログイン画面が表示された。

ウェブサーバ「XiongMai uc-httpd/1.0.0」に関しては、複数の脆弱性がすでに公開されており、一部で実証コードがインターネット上で公開されている。

今回観測されたパケットが、実証コードを使用した攻撃によるものかどうかは不明だが、一部の機器において検証用コードを使用したと推測される攻撃が確認されているという。

TCP 80番ポートに対するアクセスとしては、警察庁が、6月10日以降にアクセスが増加していることを確認。いずれも「XiongMai uc-httpd」が稼働していた。

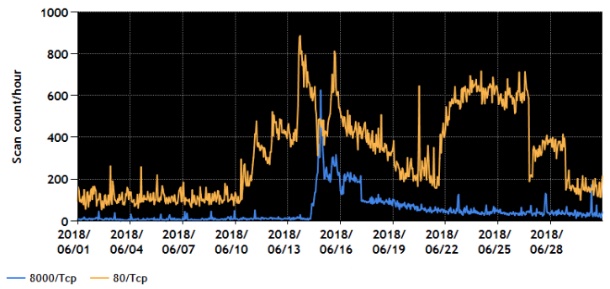

2018年第2四半期における80番ポート、8000番ポートにおけるパケットの観測動向(グラフ:JPCERT/CC)

(Security NEXT - 2018/08/03 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

先週注目された記事(2025年9月21日〜2025年9月27日)

監視カメラやNASを狙う「Mirai」感染活動を引き続き観測 - JPCERT/CC

先週注目された記事(2024年8月18日〜2024年8月24日)

「Mirai」と異なるボット、国内ベンダーのルータに感染拡大か

先週注目された記事(2024年5月5日〜2024年5月11日)

国内で「Mirai」とは異なるボットネットの動きが加速

2023年1Q、日本発のMiraiによるパケットが増加 - JPCERT/CC

「Mirai」によるパケットが増加 - 送信元の多くで防犯用映像記録装置が稼働

「Mirai」国内感染ホスト、約半数がロジテック製ルータ

2021年1Qにダークネットで1187億パケットを観測 - NICT