企業内での拡散狙うファイルレスマイナー「PowerGhost」 - 「EternalBlue」なども悪用

マルウェアがアップデートされた場合に自動で更新したり、「mimikatz」や脆弱性「CVE-2017-0144」の悪用によってネットワーク内に拡散する機能などを備えており、これらモジュールはWMIクラスのプロパティとして保存。90分ごとにマイナー本体を起動していた。

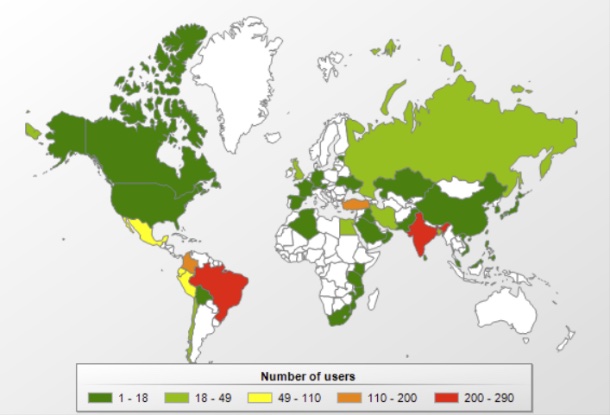

同社の調査では、これまでにブラジル、コロンビア、インド、トルコの企業などが狙われるも件数は多くはなかったが、大企業なども標的とされはじめているという。

今後同様の攻撃が増加した場合、企業におけるリスクになりうると指摘。「順番待ち管理システム」「POS端末」「自動販売機」なども標的とされる可能性もあるとし、デバイスにおけるソフトウェアの脆弱性を解消し、セキュリティ製品の活用や、アプリケーションの制御、動作の監視など、対策を講じるよう呼びかけている。

感染状況のヒートマップ(画像:Kaspersky Lab)

(Security NEXT - 2018/08/01 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

SBI Cryptoで自己保有の暗号資産が流出 - 原因や被害など調査

国内インシデント、前四半期比9.4%増 - サイト改ざんが1.8倍

「出前館」が3日間にわたりサービス停止 - マルウェア感染で

マルウェア「Kinsing」、脆弱な「Apache Tomcat」サーバを攻撃の標的に

「glibc」の脆弱性「Looney Tunables」、悪用に警戒を

狙われる顧客管理ツール「SugarCRM」の脆弱性 - 米政府も注意喚起

HTTPS通信の脅威遮断、前年比3.1倍に - 約9割がマルウェア

ソフト開発会社がマルウェア開発か - ソフォスが指摘

「Docker API」狙う攻撃に注意 - 9月ごろより増加

新型コロナ便乗サイバー攻撃、3カ月で40倍