総務省、「Shodan」同等の調査システムを構築 - 国内IPアドレス6%が応答

さらに今回の調査では、情報通信研究機構(NICT)が運用するセンサー「NICTER」の「TCP 23番ポート」や「同2323番ポート」に対して感染パケットを送信していたマルウェアの感染機器に対し、ネットワークスキャンを試みた。

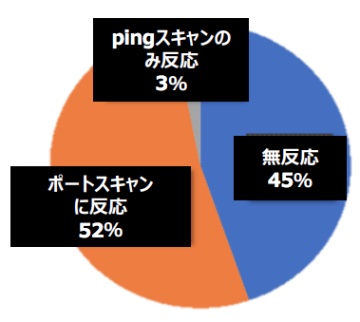

マルウェア感染機器における反応状況(グラフ:総務省)

スキャン対象となったIPアドレスの55%からなんらかの応答があり、52%はポートスキャンに反応。ボットである「Mirai」の亜種が感染に用いるポートや、「Mirai」の亜種に対して脆弱な固有のポートなどが稼働していることを確認した。

一方45%については反応がなく、調査対象外だったポート経由の感染が疑われるほか、マルウェアによる要塞化、ポートスキャンのブロック、キャリアグレードNATの影響などが想定されるとしている。

同省は調査を通じて、今回開発したネットワークスキャンシステムが、インターネット接続機器の検索エンジンとして知られる「Shodan」や「Censys」と遜色ない調査能力を有することを確認したと説明。信憑性を確保した正確なスキャン結果を蓄積したり、「NICTER」との連携により、マルウェア感染機器の分析について精度向上がはかれるとしている。

(Security NEXT - 2018/07/03 )

![]() ツイート

ツイート

PR

関連記事

外部から見える脆弱性や闇ウェブ情報など監視するサービス

米当局、悪用リストから脆弱性1件を除外 - PoC機能せず、CVEは廃番

2月3日ごろより「VMware ESXi」のランサム被害急増- 国内でも発生か

国内で約8000台の「FortiOS」管理者ログイン画面が丸見え - 標的となるおそれ

「Apache HTTP Server」のゼロデイ脆弱性、国内でも攻撃を観測

QNAP製NAS狙うランサムウェアの被害が拡大傾向 - 利用者は注意を

脆弱な「GlobalProtect VPN」、国内で400台以上が稼働か - 悪用開始前に対応を

管理が不十分なサーバやネットワーク機器を洗い出すサービス - マクニカネット

国内設置ルータを踏み台とした攻撃パケットの増加を観測 - JPCERT/CC

「VMware vCenter Server」の深刻な脆弱性 - 悪用リスク上昇