「CSVファイル」用いた標的型攻撃、4月以降も - 複数攻撃手法を併用

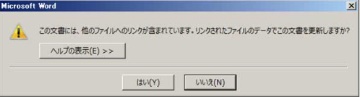

「Office」の正規機能である自動更新処理や「DDEAUTO」に関しては、事前に動作の許可を求めるアラート画面が表示されるため、拒否すれば悪用は防止できる。逆を言えば、アラートの意味を理解せずに機能を許可したり、有効化することは危険な行為だ。

「DDEAUTO」の強化を求めるアラート画面(画像:トレンドマイクロ)

今後悪用するツールや手法が変化する可能性もある。

特定機能のアラートのみならず、信頼できると確信できるファイル以外の操作については、不用意に動作を許可しないようアラート全般に注意を払う必要がある。「CSVファイル」への対応に関しては、意図せず「Excel」で開かないよう、Excelとの関連付けを解除するケースもあるようだ。

また攻撃のきっかけとなるエクスプロイトだけでなく、攻撃グループは、最終的に感染させるマルウェアについても進化させている。

当初攻撃グループは、エクスプロイトを用いてオープンソースの「RAT」である「Koadic」に感染させ、最終的には「Emdivi」との類似も指摘されるバックドア「ChChes」への感染を試みていた。攻撃グループ名「ChessMaster」もそこに由来する。

しかし、2017年9月以降、同グループは感染させるバックドアを「ChChes」から「ANEL」へ移行した。その後も段階的にバージョンアップを重ね、改良を加えるなど、巧妙化が進んでいる。入り口における侵入防御はもちろん、マルウェアへの感染を前提とした対策なども急務となっている。

(Security NEXT - 2018/06/20 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

「Android Framework」のゼロデイ脆弱性に注意喚起 - 米当局

「CODE BLUE 2025」まもなく開催 - CFP応募は前年比約1.6倍

Samsung製端末、ゼロデイ攻撃の標的に - 商用レベルスパイウェアを悪用か

先週注目された記事(2025年10月26日〜2025年11月1日)

インシデントが2割強の増加 - 「EC-CUBE」改ざん被害も複数報告

韓国関連グループの標的型攻撃が継続 - GitHub悪用でマルウェア展開

教員2人のメルアカ侵害、差出人情報流出のおそれ - 中央大

「情報セキュリティ白書2025」PDF版を先行公開 - 書籍は9月30日発売

先週注目された記事(2025年8月17日〜2025年8月23日)

iPhoneやMacなどApple製品の脆弱性悪用に注意喚起 - 米当局