JPCERT/CC、サイバー攻撃グループが登録した偽ドメインの奪還に成功 - 対策ノウハウも

JPCERTコーディネーションセンターの正規ドメイン名「jpcert.or.jp」に類似したドメイン名「jpcert.org」が、無関係の第三者によって登録された問題で、同センターは同ドメイン名の管理権限を取り戻した。登録していたのは、高度なサイバー攻撃を展開するグループだったと見られ、同センターの活動を妨害する目的だった可能性もある。

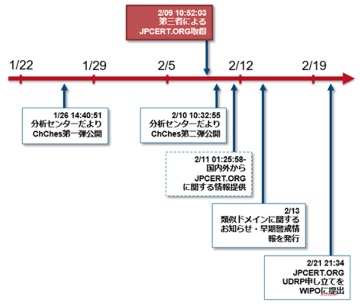

攻撃者グループがドメイン名を登録したタイミング。同センターがマルウェア情報を公開した時期に重なる(図:JPCERT/CC)

同センターでは、海外研究者からの連絡をきかっけに、問題のドメイン名「jpcert.org」が、無関係の第三者によって2月9日に取得されていることを把握。

2月13日日に注意喚起を行い、2月後半からドメイン名の移管を求め、紛争処理を進めていた。

今回ドメイン名を取得していたのは、Whois情報によると米国内にある「Pantry Food Service」を名乗る組織だが、ドメイン登録者情報のパターンからダミー情報であると同センターでは分析している。

さらに取得したグループは、同センターが「ChChes」として把握しているマルウェアを用いて、国内の組織に対し、高度なサイバー攻撃を展開しているグループが取得していた可能性が高いという。

(Security NEXT - 2017/05/19 )

![]() ツイート

ツイート

PR

関連記事

顧客にフィッシングメール、予約システム侵害か - HOTEL CYCLE

「Apple Account」の乗っ取り被害、端末初期化 - 情報流出懸念も

予約管理システム侵害、予約者にフィッシングメール - 京都市内のホテル

「ローチケ」装うフィッシング攻撃 - 当選通知など偽装

「ChatGPT」のフィッシング攻撃 - アカウント停止と不安煽る

「ブラックフライデー」狙いのドメイン取得増加 - 偽通販サイトに警戒を

「不正ログイン」相談が約1.5倍 - 「偽警告」は関係者逮捕で減少するも限定的

「ジャンボ宝くじ」無料プレゼントなどと誘導、フィッシング攻撃に注意

「再配達にはサービス料」、クレカ情報など狙う偽日本郵便に注意

Amazon関連ドメイン取得、3週間で700件以上 - プライム感謝祭を標的か