「WannaCrypt」に北朝鮮の攻撃グループ「Lazarus」関与か - 使用ツールに共通コード

米Symantecは、5月12日以降に感染が拡大したランサムウェア「WannaCrypt」について、断定には至らないものの、北朝鮮の攻撃グループ「Lazarus」との関連が疑われる要素を複数確認していることを明らかにした。

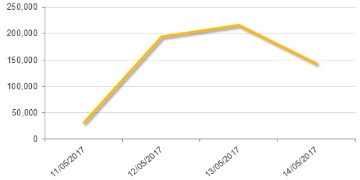

検知数の推移(グラフ:シマンテック)

同マルウェアは、「WannaCryptor」「WanaCrypt0r」「Wanna Decryptor」「WannaCry」「WCry」といった別名でも知られ、暗号化したファイルの復号を条件に金銭を要求するランサムウェア。マイクロソフトが3月に公開した月例セキュリティ更新で修正した「SMB v1」の脆弱性を悪用し、感染を広げる機能を備えている。

「Lazarus」との関連を疑わせる要素として、Symantecは同グループが利用するツールと、早期の「WannaCrypt」が出現したタイミングが一致したことを指摘。さらに同ランサムウェアがワーム機能を備えていない初期のバージョンが感染した端末内に、「Lazarus」のみが利用するツールが残存していたことを挙げている。

また「WannaCrypt」では、同グループが利用する既知のツール「Contopee」「Brambul」と共通のコードを利用。同コードの実装において、これらツール以外では確認されていない同じ文字列が発見されたとしている。

同社はこれら要素が、同グループの犯行を決定付けるものではないとしつつも、引き続き調査を進める方針だ。

(Security NEXT - 2017/05/17 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

まもなく年末年始、長期休暇前にセキュリティ総点検を

先週注目された記事(2025年11月23日〜2025年11月29日)

先週注目された記事(2025年11月16日〜2025年11月22日)

先週注目された記事(2025年11月9日〜2025年11月15日)

先週注目された記事(2025年11月2日〜2025年11月8日)

先週注目された記事(2025年10月26日〜2025年11月1日)

先週注目された記事(2025年10月19日〜2025年10月25日)

「Rapid7」「SKYSEA」など脆弱性5件の悪用に注意喚起 - 米当局

先週注目された記事(2025年10月5日〜2025年10月11日)

監視カメラやNASを狙う「Mirai」感染活動を引き続き観測 - JPCERT/CC