ロシア政府が関係する「APT28」 - 中国発とは異なる傾向

米FireEyeは、ロシア政府より支援を受けていると見られる標的型攻撃「APT28」について分析を行い、詳細を明らかにした。

同社では、中国人民解放軍が関わったと結論付けた「APT1」をはじめ、政府機関が関わったと見られる攻撃に関して、コードナンバーを付けて分析を行っている。同社が把握したこれまでの攻撃は、いずれも中国政府が関係していると見られるが、今回あらたに公表した「APT28」は、背後にロシア政府が関係すると見られる標的型攻撃だという。

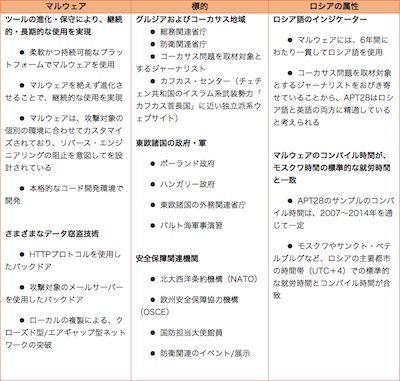

「APT28」の概要(表:ファイア・アイ)

攻撃の目的は、政治関連の情報収集が中心で、中国の攻撃グループなどに見られる知的財産の窃取といった活動は見られないのが大きな特徴だった。

攻撃は少なくとも2007年より行われており、他国の政府、軍、安全保障機関を対象としていた。具体的には、グルジア、コーカサス地域、東欧諸国の政府や軍、北大西洋条約機構、欧州安全保障協力機構などを狙っていたという。

またマルウェアの開発者は、6年間にわたりロシア語を使用。モスクワやサンクトペテルブルグなど、ロシア主要都市における就労時間帯にマルウェアのコンパイルを行っているなど、複数の要因から同社はロシア政府の支援を受けている可能性が高いと分析している。

(Security NEXT - 2014/11/25 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

「セキュリティ10大脅威2026」発表 - 多岐にわたる脅威「AIリスク」が初選出

インシデント件数が1.3倍に - 「フィッシング」の増加目立つ

AppleやGladinet製品の脆弱性悪用に注意喚起 - 米当局

「iOS」にアップデート - 「WebKit」のゼロデイ脆弱性2件など修正

「macOS Tahoe 26.2」で脆弱性47件を修正 - 「Safari」も更新

「Android Framework」のゼロデイ脆弱性に注意喚起 - 米当局

「CODE BLUE 2025」まもなく開催 - CFP応募は前年比約1.6倍

Samsung製端末、ゼロデイ攻撃の標的に - 商用レベルスパイウェアを悪用か

先週注目された記事(2025年10月26日〜2025年11月1日)

インシデントが2割強の増加 - 「EC-CUBE」改ざん被害も複数報告