準備周到な「やり取り型」標的型メールが増加 - グループメールに潜入するケースも

標的型攻撃メールの件数は半減する一方、数回のやり取りを経てマルウェアへ感染させる巧妙な手口が大幅に増えていることが、警察庁のまとめによりわかった。

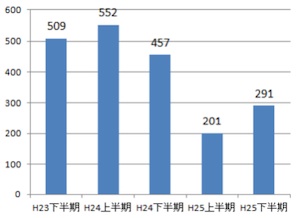

標的型攻撃メールの把握常用(グラフ:警察庁)

同庁が、2013年におけるサイバー攻撃の状況について取りまとめたもの。「サイバーインテリジェンス情報共有ネットワーク」を通じて把握した標的型メール攻撃は、上半期が201件、下半期が291件の合計492件。前年の1009件を517件下回り、51.2%減となった。

件数から見ると大幅な減少となったが、これは攻撃手法の変化が大きく影響しており、脅威が減少したわけではなさそうだ。今回減少した原因となったのが、多数の宛先に同一内容のメールを送信する「ばらまき型」攻撃の縮小。2012年は888件で全体の88%を占めていたが、2013年は259件。割合も53%へと後退した。

「ばらまき型」攻撃は、メールを多数送り付けることで攻撃の成功率を上げようとするが、一方で攻撃が発覚する可能性が高い。そのため被害へ気が付きにくい「やりとり型」攻撃へシフトしていると見られる。「やりとり型」攻撃は2012年の2件から37件へと拡大した。

「やりとり型」攻撃では、攻撃対象とメールによる複数回のやり取りを通じて信頼関係を構築。その上で不正プログラムを添付したメールを送りつける。メールの内容を見ると、17件が職員採用に対する質問や応募を装ったもの、13件が製品に関する質問や不具合の報告を装っていた。

また攻撃者が職員が情報交換に利用しているグループメールサービスに潜入し、名簿やメールアドレスなど事前に情報を収集していたとみられるケースを確認。外部不正接続時に正当な通信に紛れ込ませたり、不正プログラムの解析を妨害するなど、巧妙な攻撃が行われている。

このほか、東京オリンピック・パラリンピック大会のボランティア募集に関する情報提供を装った攻撃や、スマートフォンへの不正プログラムの感染を狙う攻撃、年末年始の挨拶を装った攻撃なども発生した。

また特定の業界関係者などを狙った「水飲み場型攻撃」が国内で発生している。攻撃対象となる企業などの従業員が利用するウェブサイトを改ざん、閲覧させることで不正プログラムに感染させる手口。

特定の攻撃対象にあわせて改ざんするサイトを選定するが、今回国内で確認されたケースでは、さらに感染させる対象を特定のIPアドレスで絞り込み、感染者を限定することで発覚を逃れようとしていた。

(Security NEXT - 2014/02/28 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

先週注目された記事(2025年11月30日〜2025年12月6日)

先週注目された記事(2025年11月16日〜2025年11月22日)

先週注目された記事(2025年10月26日〜2025年11月1日)

先週注目された記事(2025年10月19日〜2025年10月25日)

先週注目された記事(2025年10月12日〜2025年10月18日)

先週注目された記事(2025年9月28日〜2025年10月4日)

先週注目された記事(2025年9月14日〜2025年9月20日)

先週注目された記事(2025年9月7日〜2025年9月13日)

先週注目された記事(2025年8月31日〜2025年9月6日)

先週注目された記事(2025年6月29日〜2025年7月5日)