「Apache Struts 2」にあらたな問題が判明 - 「Content-Type」以外のHTTPヘッダでも攻撃可能

「Apache Struts 2」に深刻な脆弱性が判明した問題で、従来とは異なる方法で脆弱性を悪用できることがわかった。開発チームやセキュリティ機関では、アップデートを呼びかけている。

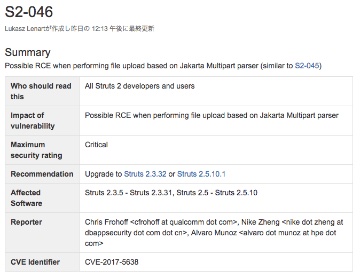

開発チームが公表したアドバイザリ

問題の「CVE-2017-5638」は、デフォルトで利用する「Jakartaマルチパートパーサー」において、リモートよりコードの実行が可能となる脆弱性。

当初、HTMLヘッダにおける「Content-Type」の処理に起因した脆弱性として3月6日に公表されたが、「Content-Disposition」「Content-Length」といったHTMLヘッダを細工することでも、悪用することが可能であることがあらたに判明したという。

今回の問題に対し、あらたなCVE番号は割り当てられておらず、従来同様「CVE-2017-5638」とされている。影響を受けるバージョンも「同2.3.31」から「同2.3.5」、および「同2.5.10」から「同2.5」までと変わりない。

これまで「CVE-2017-5638」の修正版としてアナウンスされてきた「同2.3.32」「同2.5.10.1」へアップデートすることにより、今回の問題についても解消することが可能。開発チームはこれらバージョンへのアップデートを推奨している。

「Apache Struts 2」に関しては、今回判明した問題以外にも代替のパーサーのひとつに挙げられていた「JakartaStreamMultiPartRequest」の問題が指摘されている。同パーサー変更しても、引き続き脆弱性に対する攻撃が成立することが判明したとして、JPCERTコーディネーションセンターが注意を呼びかけている。

(Security NEXT - 2017/03/21 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

先週注目された記事(2026年1月11日〜2026年1月17日)

「Apache Struts」にXXE脆弱性 - 修正版がリリース

「Apache Struts」にDoS脆弱性 - ディスク領域枯渇のおそれ

先週注目された記事(2024年12月15日〜2024年12月21日)

先週注目された記事(2024年12月8日〜2024年12月14日)

「Apache Struts」に深刻な脆弱性 - リモートよりコード実行のおそれ

Arubaのアクセス制御製品に複数脆弱性 - アップデートで修正

Juniper製SIEMに複数の脆弱性 - 重要度「クリティカル」

「Apache Struts」の脆弱性、一部Cisco製品にも影響

Adobe製フォーム作成ツール「AEM Forms」に緊急パッチ - 早急に更新を