OSパッチの未適用によるマルウェア感染、IT管理者の25.4%が経験

IT管理者の4人に1人が、OSのセキュリティ更新プログラムが未適用だったために、不正プログラムへ感染した経験があるという。トレンドマイクロの調査で判明した。

同社が、2013年12月に企業のIT管理者を対象にインターネットで調査を実施したもの。有効回答数は515。

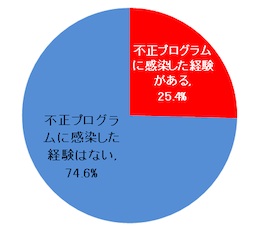

OSパッチの未適用による不正プログラムへの感染経験(グラフ:トレンドマイクロ)

同調査によれば、25.4%が更新プログラムの未適用や適用の遅れを理由に、勤務先で不正プログラムへの感染を経験したことがあると回答したという。

更新プログラムの検証に要する平均時間を尋ねたところ、3日以内とする回答が35%。一方で、1カ月以上かかるとした回答も18.9%にのぼった。29.7%が業務用アプリケーションへ与える影響を調べる検証作業に時間がかかることを「課題」として捉えていた。

検証期間中については、「従業員にOSの脆弱性の危険性について注意喚起する(32.2%)」や、「業務用PCをインターネットにつながない(31.5%)」「業務用PCを社内LANにつながない(31.5%)」「業務用PCを社外に持ち出さない(27.3%)」といった対策を講じている。

また、脆弱性を狙う攻撃を防御したり、検知する製品をパソコンやネットワーク上に導入している企業もそれぞれ約2割にのぼった。一方で、16.1%は特に対策を実施していなかった。

(Security NEXT - 2014/01/22 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

先週注目された記事(2025年6月22日〜2025年6月28日)

先週注目された記事(2025年6月15日〜2025年6月21日)

先週注目された記事(2025年6月8日〜2025年6月14日)

先週注目された記事(2025年6月1日〜2025年6月7日)

先週注目された記事(2025年5月25日〜2025年5月31日)

先週注目された記事(2025年5月18日〜2025年5月24日)

先週注目された記事(2025年5月11日〜2025年5月17日)

先週注目された記事(2025年5月4日〜2025年5月10日)

先週注目された記事(2025年4月27日〜2025年5月3日)

先週注目された記事(2025年4月20日〜2025年4月26日)