ビル設備の閉域網、時間かければ侵入可能 - 省エネモニターに踏み台リスク

ソフトバンク・テクノロジーとサイバートラスト、竹中工務店は、ビルの設備環境を対象としたペネトレーションテストを実施し、結果を明らかにした。

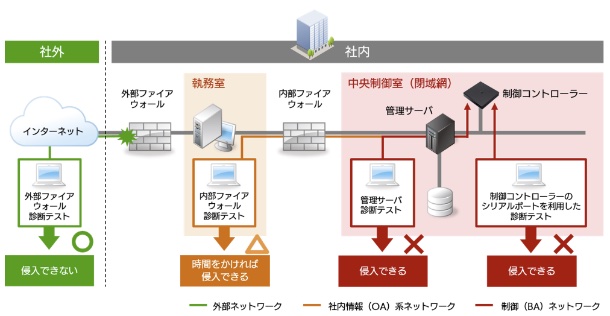

ビルの各種設備や機器の監視、制御を行うビルディングオートメーションシステムを対象に、疑似攻撃を仕掛けて侵入を試みるペネトレーションテストを実施したもの。

今回の実証実験で脆弱性を検出しており、制御ネットワーク上のサーバ経由で電力システム、空調システム、照明システムなどをダウンさせるといった被害を及ぼす可能性があると指摘している。

具体的には、社内情報系ネットワークから閉域網での運用を前提としたビル制御ネットワークへの侵入はできなかったが、時間をかけて攻撃を実施することで侵入される可能性があることが判明。

実証実験の結果(図:ソフトバンク・テクノロジー)

(Security NEXT - 2018/04/12 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

悪用される「SmarterMail」脆弱性 - 侵害調査や最新ビルドへの更新を

「Apache bRPC」に深刻なRCE脆弱性 - アップデートやパッチ適用を

ジモティー開発環境の侵害、自動ビルド用外部プログラムに不正コード

PWリセット製品「ADSelfService Plus」に認証回避の脆弱性

Node.js環境向けPDF生成ライブラリに脆弱性 - 情報漏洩のおそれ

保管していた国勢調査関係書類が一部所在不明、検査過程で判明 - 福岡市

ネットワーク侵害を確認、詳細を調査 - テーオーシー

「GNU Libmicrohttpd」に複数脆弱性 - 実験的コンポーネントに起因

顧客取引データ保存されたディスク2枚が所在不明 - 西村証券

ZohoのAD管理支援ツールに脆弱性 - アップデートで修正