フィッシング報告、前月から2割減となるも11万件超

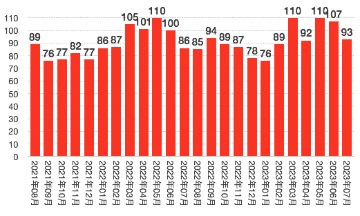

フィッシングで悪用されたブランド件数推移(グラフ:フィ対協の発表をもとに独自に作成)

悪用されたブランドは、前月から14件減少して93件だった。業種では「クレジットや信販会社」が22件、「金融関連」が20件、「通信事業者やメールサービス関連」が15件、「配送関連」が6件、「EC関連」と「官公庁」がそれぞれ5件。

個別のブランドとしては「Amazon」をかたるフィッシングが約31.0%で最多。次いで多かったのは「三井住友カード」「イオンカード」「セゾンカード」「ヤマト運輸」「日本航空」で、これらをあわせると約63.5%にのぼる。19件のブランドで1000件を超える報告が寄せられており、これらで全体の約92.6%を占めた。

フィッシング対策協議会が調査のため用意したメールアドレスに着信したフィッシングメールのうち、独自ドメインが使われるなど、送信ドメイン認証では判別ができないメールは約13.0%。のこる約87.0%に関しては、送信元として正規のドメインを偽装する「なりすましメール」だった。

しかしながら、内訳を見ると63.5%は送信ドメイン認証技術「DMARC」のポリシーが「none」とされていたり、「DMARC」に対応していない。「DMARC」を用いることで受信の拒否や隔離を行なうことが可能だったメールは23.5%にとどまる。

同協議会では、正規のメールを届けるため、「quarantine」「reject」といったポリシーで「DMARC」を運用するよう呼びかけた。またメールサービスの提供事業者に対し、DMARCポリシーに従ったメールの配信を行い、利用者に迷惑メールフィルタの利用を促すよう求めている。

送信元のIPアドレスを見ると、中国の通信事業者から配信されたものが約87.8%で依然として多い。また、PTRレコード設定がされていないIPアドレスからの送信が約97.6%を占めた。

(Security NEXT - 2023/08/08 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

過去に実施したイベントサイトのドメインを第三者が取得 - 愛媛県

ワークフローツール「n8n」の脆弱性悪用に注意喚起 - 米CISA

会議ツール「Zoom」Windows向けクライアントに深刻な脆弱性

米当局、「Cisco SD-WAN」攻撃対応の緊急指令を更新

「Chrome 146」が公開 - 「クリティカル」含む29件の脆弱性を修正

個人情報を誤送信、登録手順を誤り別事業者へ - 協会けんぽ

電子カルテシステムがランサム被害、個人情報が流出 - 静岡県の病院

歯科衛生士転職サイトに不正ファイル - 影響などを調査

SAP、3月の月例パッチを公開 - 「Log4j」起因の脆弱性も

「WordPress 6.9.2」が公開 - 複数の脆弱性を解消