RDPに総当たり攻撃するボット「GoldBrute」 - 試行ごとに異なるIPアドレス

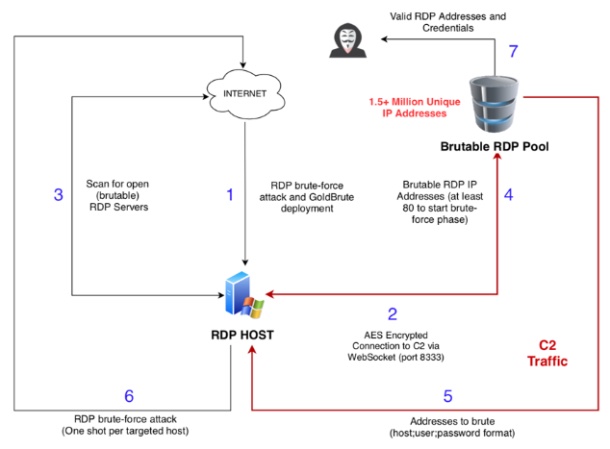

リモートデスクトッププロトコル「RDP」の接続が可能な端末に対し、「ブルートフォース攻撃」で感染を広げる新手のボットが確認された。試行ごとにIPアドレスが変化する巧妙な手法を用いている。

「RDP」において脆弱なパスワードが設定された端末を狙うボット「GoldBrute」による攻撃キャンペーンについて、Morphusのセキュリティ研究者が報告したもの。同ボットネットはすでに侵害済みと見られる150万件のホストとアカウント情報のリストを保有していた。

同研究者によれば、同ボットは感染するとコマンド&コントロール(C&C)サーバに暗号化通信で接続。Javaのランタイムで作成された約80Mバイトのプログラムをダウンロードする。ボット部分のクラスが「GoldBrute」と名付けられていた。

ボットが稼働すると「RDP」がオープンとなっている「brutable」と名付けられたリストを使用し、脆弱な端末を探索してC&Cサーバに報告。80件のIPアドレスを報告したところで、ブルートフォース攻撃を開始するという。

攻撃の流れ(図:Morphus)

(Security NEXT - 2019/06/07 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

WooCommerce向け2FAプラグインに脆弱性 - 認証回避のおそれ

WPホスティングサービス「ConoHa WING」用移行プラグインに脆弱性

仮想環境を狙うマルウェア「BRICKSTORM」 - 中国政府系攻撃者が悪用

WP向けプラグイン「Contact Form CFDB7」に深刻な脆弱性

「WordPress」のキャッシュプラグインにXSS脆弱性

先週注目された記事(2025年9月28日〜2025年10月4日)

「WordPress」にアップデート、複数脆弱性を解消 - 旧版利用者は注意

WordPress向け「RingCentral」連携プラグインに深刻な脆弱性

「NetScaler ADC/Gateway」に脆弱性、すでに悪用も - 緊急対応を

Fortinet、「FortiOS」に関する複数の脆弱性を解消