無人潜水機など海事技術狙う「APT 40」 - 中国関与か

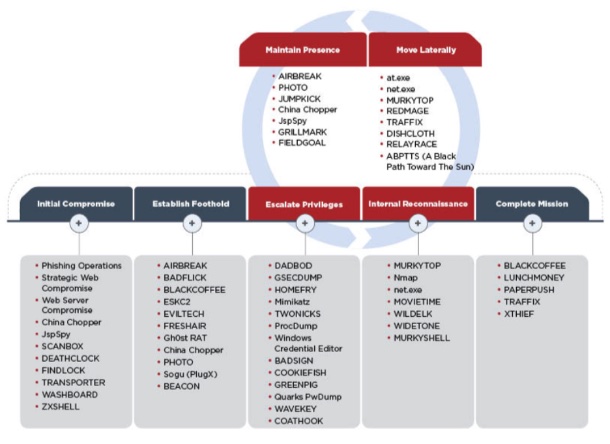

今回報告された「APT 40」の攻撃手法は幅広く、カスタマイズしたバックドアを用いたフィッシング攻撃やウェブへの侵害など、複数の手口で攻撃を展開。フィッシング攻撃では、公表から日が浅い脆弱性を悪用していた。「Googleドライブ」へのアクセスを狙ったケースもある。

組織内へ継続的なアクセスを実現するため、侵害したサーバで「ウェブシェル」などを利用。VPNやリモートデスクトップの認証情報などもターゲットにしていた。

また感染端末のコントロールに「GitHub」「Google」「Pastebin」など一般的に利用されている正規サイトを用いるケースが確認されている。

利用するマルウェアもバックドアをはじめ多彩でコード署名証明書を持つ実行ファイルなども用いていた。あわせて侵害した環境に存在する「Windows」のツールやソフトウェア、一般的に入手可能なツールなどを利用するいわゆる「現地調達」も行っていると指摘している。

「APT 40」による攻撃のライフサイクル(図:FireEye)

(Security NEXT - 2019/03/06 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

韓国関連グループの標的型攻撃が継続 - GitHub悪用でマルウェア展開

DBD攻撃で拡大、ランサムウェア「Interlock」に警戒を

侵入後に即攻撃するランサムウェア「Ghost」に注意 - 70カ国以上で被害

未使用でも影響、7月修正の「IEゼロデイ脆弱性」 - 遅くとも5月に悪用

日米豪など8カ国が共同署名 - 中国関与の「APT40」へ対抗

「Foxit PDF Reader」の警告画面に問題 - 悪用する攻撃も

露APT28のマルウェア「GooseEgg」が見つかる - 2019年4月よりゼロデイ攻撃を展開か

「VMware ESXi」も標的とするランサムウェア「Akira」に警戒を

クラウド利用増加で標的型攻撃が進化 - 「初期アクセス」獲得阻止が重要に

Ciscoセキュリティ製品のVPN機能にゼロデイ脆弱性 - ランサムの標的に