Flashゼロデイ攻撃、露医療機関文書に偽装 - 伊Hacking Teamと手法類似

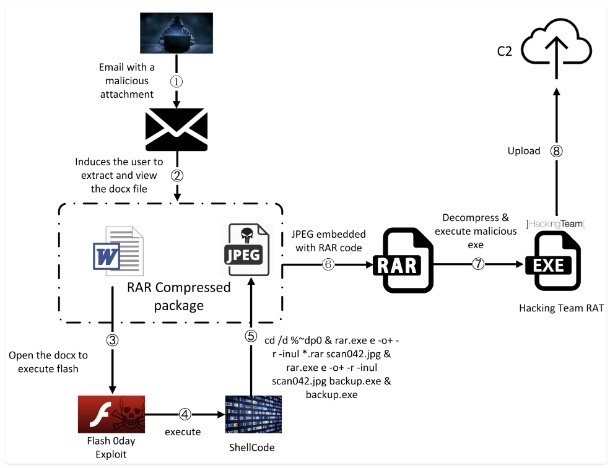

「Adobe Flash Player」にあらたな脆弱性が判明し、定例外アップデートが公開されたが、ゼロデイ攻撃にはWordファイルが用いられ、最終的に感染するマルウェアは、伊Hacking Teamの手法と類似したコードが用いられていることがわかった。

今回の脆弱性をAdobe Systemsへ報告したQihoo 360によれば、問題のエクスプロイトは、11月29日にウクライナのIPアドレスからVirusTotalに提出されたものだという。ロシア語で記載されたWordファイルで、JPEGファイルとともにRARファイルとして展開されたものと見られている。

同じく脆弱性を報告したGigamonがエクスプロイトとして利用されたWordファイルを分析したところ、モスクワにある医療機関のロゴなどを悪用。雇用申請書を装っていることが判明した。

Wordファイルへ「Active X」を埋め込む手口で、ファイルを誤って開くと解放後メモリへアクセスする「Use After Free」の脆弱性「CVE 2018-15982」を悪用してコードを実行。JPEGファイルはRARファイルを含んでおり、同ファイルより「リモートアクセスツール(RAT)」を抽出し、実行するしくみだった。

攻撃の流れ(画像:Qihoo 360)

(Security NEXT - 2018/12/07 )

![]() ツイート

ツイート

PR

関連記事

相次ぐ脆弱性の悪用、ゼロデイ攻撃も - 悪用リスト登録が週明け以降7件

米当局、Fortinet製品のゼロデイ攻撃に対する侵害調査などを呼びかけ

米当局、「Zimbra」の脆弱性に注意喚起 - 軍関係狙うゼロデイ攻撃も

米当局、Ciscoのコミュニケーション製品の脆弱性悪用に注意喚起

米当局、「Gogs」の脆弱性悪用に注意喚起 - 修正コードが公開

MS、2025年最後の月例パッチ - ゼロデイ含む脆弱性56件に対処

Cisco製品のゼロデイ脆弱性、国内スパム対策サービスで不正アクセス被害

「WatchGuard Firebox」に脆弱性 - ゼロデイ攻撃が発生、更新や痕跡調査を

Ciscoのメールセキュリティ製品にゼロデイ攻撃 - 構成や侵害状況の確認を

「Chrome」にアップデート - 「WebGPU」「V8」の脆弱性を解消