脆弱性「Drupalgeddon 2.0」、実証コード公開で攻撃段階に

Impervaによれば、同社ではアップデートの公開から2週間、目立った攻撃を確認していなかったが、実証コードの公開直後より、脆弱性の悪用を試みるアクセスを検知している。

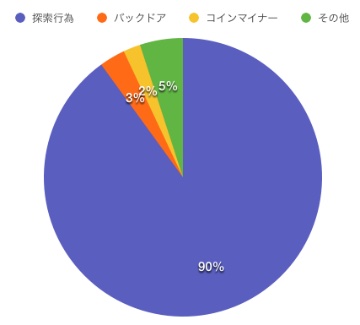

攻撃の検知割合(Impervaの発表をもとに作成)

アクセスの90%は脆弱性の探索行為だったが、3%はバックドア、2%はコインマイナーの設置を試みていた。米国からのアクセスが53%と半数超にのぼり、続く中国(45%)とあわせて大半を占める。

研究者は、実証コードが公開されるまで攻撃は検知されておらず、攻撃者がこうしたコードが公開されるのを待っていたのではないかと分析。

またSANSのセキュリティ研究者は、詳細は不明だが、中国のメディアと見られるドメインより脆弱性を探索する動きを確認したことを報告。かなり活発に攻撃が展開されており、同研究者においても、外部からファイルをダウンロードし、コインマイナーをインストールさせようとする動きを確認しているという。

(Security NEXT - 2018/04/16 )

![]() ツイート

ツイート

PR

関連記事

相次ぐ脆弱性の悪用、ゼロデイ攻撃も - 悪用リスト登録が週明け以降7件

「NVIDIA runx」に脆弱性 - サポート終了により修正予定なし

「SolarWinds WHD」に複数の深刻な脆弱性 - アップデートで修正

「Ivanti EPMM」にゼロデイ脆弱性、悪用確認 - パッチ適用や侵害調査を

Windows環境の「Symfony」でシェル経由処理に問題 - 破壊的操作のおそれ

JavaScriptサンドボックスのnpmライブラリ「SandboxJS」に深刻な脆弱性

NVIDIAのGPUディスプレイドライバに複数脆弱性 - 修正版が公開

米当局、Fortinet製品のゼロデイ攻撃に対する侵害調査などを呼びかけ

「OpenSSL」に重要度「高」含む12件の脆弱性 - アップデートで修正

セキュリティアップデート「Firefox 147.0.2」が公開