IoT製品の26.3%でサポート期間中に脆弱性 - 1割強で対策不可能な場合も

約4分の1のIoT製品やサービスにおいて、販売後のサポート期間中に脆弱性が発見されたことがわかった。

情報処理推進機構(IPA)が、2017年11月から12月にかけてIoT製品やサービスの開発者を対象に実施したアンケート調査を取りまとめたもの。IoT推進コンソーシアムの法人会員1500組織にあわせて1740通の調査票を配布。205件の回答があった。同一企業内で複数の製品やサービスを開発している場合、「1製品」「1サービス」を1件としている。

同調査によると、53.7%は販売後のサポート期間中に脆弱性が発見されたことは「ない」と回答する一方、26.3%のIoT製品、サービスから脆弱性が発見されていたことがわかった。また15.6%は「わからない」と回答している。

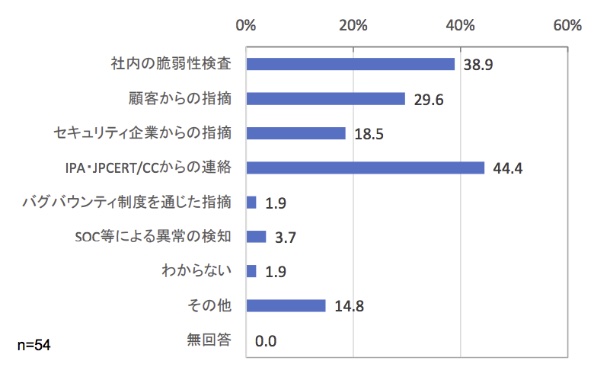

脆弱性の発見経路(グラフ:IPA)

発見された経路は「情報処理推進機構、JPCERTコーディネーションセンターからの連絡」が44.4%で最多。自社の脆弱性検査で発見したとする38.9%を上回った。

「顧客からの指摘(29.6%)」や「セキュリティ企業からの指摘(18.5%)」など外部から指摘されたケースも少なくない。また「SOCなどによる異常の検知(3.7%)」や「バグバウンティ制度を通じた指摘(1.9%)」といった声も聞かれた。

何らかの理由で脆弱性対策が不可能な場合があると回答した製品、サービスは13.7%。一方「わからない(53.7%)」との回答も目立つ。

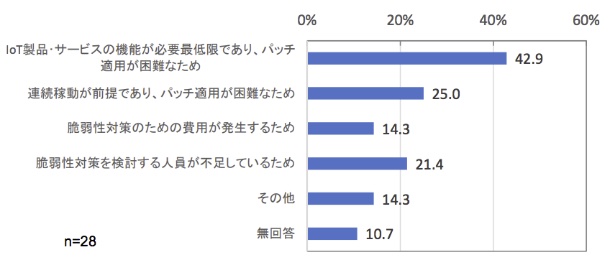

脆弱性対策が不可能な理由としては、「IoT製品、サービスの機能が必要最低限でパッチ適用が困難なため」が42.9%を占めた。また連続稼働が前提であり、パッチの適用が困難とする回答も25.0%にのぼる。

また「人員不足(21.4%)」や「費用の発生(14.3%)」など、リソース不足を理由にするケースも見られた。

脆弱性対策が不可能な理由(グラフ:IPA)

(Security NEXT - 2018/03/22 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

ブラウザ「Chrome」にゼロデイ脆弱性 - 悪用を確認

ファイル転送製品「FileZen」にRCE脆弱性 - すでに悪用被害も

「SandboxJS」に脆弱性 - 1月下旬以降「クリティカル」7件目

「SandboxJS」に新たなクリティカル脆弱性4件 - 修正実施

「SolarWinds WHD」など4製品の脆弱性悪用に注意喚起 - 米当局

Google、「Chrome 145」をリリース - 複数脆弱性を修正

Apple、「macOS」向けにセキュリティアップデートを公開

「iOS/iPadOS 26.3」を公開 - ゼロデイ含む複数脆弱性を解消

「Apache Druid」に認証回避の深刻な脆弱性 - アップデート実施を

管理基盤「JetBrains Hub」に認証回避の深刻な脆弱性